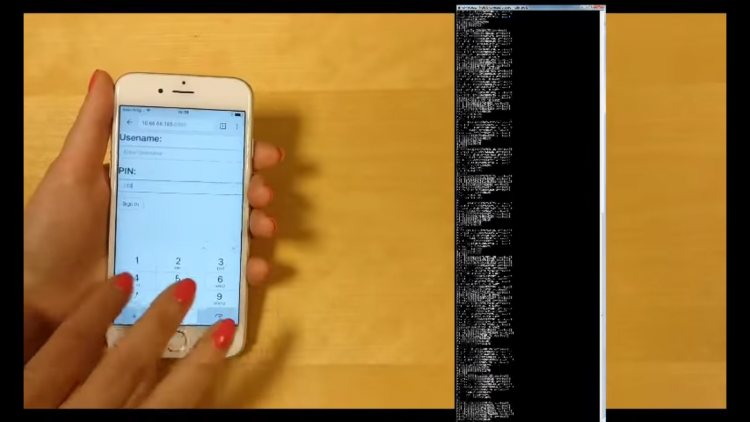

Можно подумать, что движения устройств случайны, однако на самом деле у каждого человека вырабатывается своя схема. В рамках тестов исследователи смогли узнать пин-код с первого раза в 74 % случаев, с третьего раза - в 94 % случаев, а при пятой попытке вероятность получения доступа к уникальному числу возрастала до 100 %.

"Большинство смартфонов, планшетов и других носимых устройств оснащены множеством сенсоров, начиная хорошо известными GPS, камерой и микрофоном и заканчивая инструментами вроде гироскопа, датчика приближения, NFC, датчика вращения и акселерометра, - пишет ведущий исследователь Марьям Мехнежад (Maryam Mehrnezhad). - Но поскольку мобильным приложениям и веб-сайтам не приходится запрашивать разрешение на использование большинства из них, вредоносные программы могут тайно "прослушивать" данные ваших сенсоров и использовать их для обнаружения широкого спектра конфиденциальной информации о вас вроде длительности телефонных звонков, физической активности и даже действий с касаниями, пин-кодов и паролей".

Также выяснилось, что если открыть страницу с вредоносным кодом через некоторые мобильные браузеры и затем, не закрывая предыдущую вкладку - банковский аккаунт, то хакеры смогут отслеживать все вводимые данные. В некоторых случаях слежка может продолжаться даже после закрытия всех вкладок и блокировки телефона.

Чтобы провести тесты, команда натренировала нейронную сеть на данных, собранных среди людей, которые активно используют пин-коды для входа в различные аккаунты. Затем она задействовала javascript-уязвимость в браузере, через который осуществлялся ввод. Когда пользователь нажимал на вредоносную ссылку, программа начинала собирать данные с датчиков движения.

Исследователи уведомили о проблеме крупнейшие компании и разработчиков браузеров. В прошлом году Apple исправила её в рамках обновления iOS 9.3. Затем соответствующий патч выпустила и Mozilla для Android-версии Firefox. Google тоже осведомлена, но пока не нашла способ устранить уязвимость в Chrome.

Теперь команда собирается проводить тесты на фитнес-трекерах. Она хочет выяснить, как злоумышленники могут использовать датчики носимых устройств для слежения за активностью пользователей и какой ущерб конфиденциальности может наносить хищение данных.

Команда Мехнежад уже не первая, доказавшая уязвимость сенсоров. Кевин Фу (Kevin Fu), доцент электротехники и информатики в Мичиганском университете, также продемонстрировал, что акселерометры могут позволять манипулировать устройствами. По его словам, сенсоры представляют самое слабое звено в безопасности Интернета вещей.

|

Антивирус Касперского

Базовая защита Windows Kaspersky Anti-Virus – это решение для базовой защиты компьютера от основных видов интернет-угроз, не снижающее его производительность. |

|

Dr.Web 11 для Windows, Mac OS X, Linux

Арсенал комплексной защиты Dr.Web 11.0 обогатился рядом технологий, позволяющих усилить защиту от атак с использованием уязвимостей «нулевого дня» и других ухищрений, которые используют злоумышленники сегодня и будут применять в будущем.

|