Пытаясь ответить на этот вопрос, гуру безопасности интернет-издательства PCMag Нил Дж. Рубенкинг (Neil J. Rubenking) рассмотрел защитные возможности Windows 7 и написал статью, в которой оценил все в новинке - начиная от интерфейса и печально известного UAC (User Account Control) до межсетевого экрана (файрвола), сетевых возможностей и шифрования BitLocker. Он даже поговорил с некоторыми понимающими в области безопасности людьми, пытаясь выяснить их впечатления от платформы Windows Filtering - основного набора ключевых возможностей, который могут использовать или не использовать другие производители.

В общем и целом, Рубенкинг обнаружил, что системная безопасность Windows 7 во многом напоминает безопасность другой операционной системы. В частности многое похоже на Vista, но в некоторых областях безопасность улучшена. Да, Microsoft внесла множество изменений в различные области Windows 7, но это не те изменения, от которых большая часть пользователей сразу же получит выгоду. Сам Рубенкинг написал, что Vista по своей сути более безопасна, чем Windows XP. Связано это с тем, что Microsoft внесла в платформу Vista значительные изменения, коснувшиеся пользовательских привычек и даже потребовавшие некоторых причудливых переписываний драйверов и т.п. В то же время улучшения безопасности между Vista и Windows 7 не столь серьезны. В безопасности, как и в других областях, Windows 7 - это Vista, но только лучше.

Итак, давайте рассмотрим записи Рубенкинга и оценим для себя, насколько мы в безопасности или наоборот в опасности под Windows 7.

Безопасность Windows 7: Начало

Компания Microsoft утверждает, что Windows 7 обладает улучшенной безопасностью, надежностью и производительностью. Внедрение в операционную систему таких концепций как защита ядра от исправления, предотвращение выполнения данных, рандомизация адресного пространства, обязательные уровни целостности звучит хорошо, если не учитывать, что ранняя пропаганда Vista тоже рекламировала безопасность операционной системы, однако большинство из этих обещаний провалились при материализации. Так будет ли Windows 7 лучше Vista, оправдает ли последняя операционная система возложенные на нее надежды?

В действительности, цели Windows 7 звучат немного лучше маловероятных концепций Vista. Я исследовал элементы безопасности и в Beta и в RC-версиях Windows 7. Теперь же у меня появился шанс взглянуть на финальный код операционной системы. Впрочем, мне уже ясно, что безопасность в Windows 7 лучше, чем в Vista. Правда, не намного.

Автоматические обновления

Установка Beta и RC проходила довольно быстро, т.к. я выполнял чистую установку операционной системы на тестовую машину. В то же время апгрейд моей рабочей системы на финальную версию Windows 7 оказался гораздо более длинным и тяжелым процессом. Я запустил мастер апгрейда (Windows 7 Upgrade Advisor) и следовал всем его советам, обновляя программы, заменяя Windows Mail на Windows Live Mail и т.п. В результате же апгрейд занял у меня примерно три часа. Правда, положительный моментом этого процесса был в то, что мне не пришлось сидеть все это время рядом с компьютером, отвечая на вопросы.

Еще в дни бета-версии Windows 7, я заметил, что установщик позволял мне выбирать включение или не включение автоматических обновлений. Это осталось неизменным и в финальной версии. Однако, установщик "рекомендует" включить автоматические обновления. Однако я бы предпочел видеть, чтобы Windows 7 прямо при установке настраивалась на полное включение автоматических обновлений. А пользователям затем необходимо было рассказать, как эти обновления отключить. Этот простой казалось бы шаг позволил бы защитить миллионы машин в мире от повседневных эксплоитов и т.п. Что ж, может быть в Windows 8…

Центр безопасности - Action Center

Windows 7 не ругалась на мой Norton Internet Security 2010, так как Norton не был препятствием и для апгрейда. В то же время без установки Norton новый центр безопасности Action Center предупреждал бы меня об отсутствии антивирусной защиты. Старый центр безопасности Vista Security Center просто отслеживал наличие межсетевого экрана (брандмауэра или файрволла) и антивирусной защиты, плюс автоматических обновлений. Однако новый Action Center, заменивший Security Center, также сообщает о проблемах с защитой от шпионского программного обеспечения, о безопасности в Интернет, об UAC, об обслуживании системы и т.п.

Иконка центра безопасности в зоне уведомлений заменяет пять отдельных иконок в Vista. Кроме того, по данным блога разработки Windows 7, она должна показывать уведомление пользователю лишь в том случае, если от него требуются какие-либо ответные действия. Вы больше не должны видеть каких-либо всплывающих уведомлений, которые всего лишь о чем-либо сообщают. Все всплывающие окна теперь важны и имеют практическое значение. Мне это нравится!

Итак, о чем же, во-первых, меня предупредил центр безопасности? "Windows установит обновления по расписанию". Вот оно что! Центр сподобился предупредить меня о том, что установка обновлений может вызвать перезагрузку компьютера. Просто предупреждайте меня перед любой перезагрузкой!

Защита от вирусов

Если у вас не установлен антивирус или какая-нибудь защита от шпионских программ, то центр безопасности будет к вам приставать до тех пор, пока вы не сдадитесь и не установите что-нибудь, что он знает. А знает он, надо сказать, почти все современные продукты безопасности. Если же вы установите что-нибудь, что центр не знает, то его раздражающие сообщения вы сможете отключить.

В начале бета-тестирования ссылка на информацию о программах безопасности приводила на страницу находящуюся в разработке. В то же время к моменту выхода Windows 7 RC на этой странице уже были ссылки на семь основных разработчиков программ безопасности с совместимыми продуктами. В настоящее время в списке этой страницы значится около 20 разработчиков совместимых продуктов безопасности. Бесплатно можно попробовать Microsoft Security Essentials 1.0, AVG Anti-Virus Free Edition 9.0 или Avast! 4.8 Home Edition.

В первый день использования Windows 7 Beta меня замучили всплывающие окна UAC, над приручением которого Microsoft тогда еще работала. Однако в финальной версии Windows 7 все значительно улучшилось как в плане числа всплывающих окон, так и в плане настройки UAC. Впрочем, об UAC я расскажу в следующем разделе.

Безопасность Windows 7: UAC

Люди, купившие себе компьютеры с предустановленной Vista, как правило радостнее тех, кто проапгрейдился с XP (особенно если апгрейд шел не по плану мастера обновления). То же самое можно сказать и о Windows 7. Даже выполнив все советы мастера обновления Windows 7 при апгрейде с Vista, мне все-таки пришлось плясать с бубном, чтобы восстановить свое подключение к сети PCMag.

Однако, даже большие фанаты Vista, которые никогда не испытывали каких-либо проблем с апгрейдом, должны признать, что UAC может быть очень раздражительным. К счастью, разрабатывая Windows 7, Microsoft внесла в UAC значительные улучшения.

Почему UAC?

Vista разрабатывалась так, чтобы быть значительно безопаснее XP. И UAC стал краеугольным камнем схемы безопасности Vista. Целью UAC является запрет всех изменений системного уровня без разрешения администратора. И даже если вы работает под аккаунтом администратора, все ваши действия выполняются на мало-привилегированном "Стандартном" уровне. В результате, еще до того, как какой-нибудь мерзкий вирус (или даже полезное приложение) сможет сделать что-нибудь потенциальное опасное, вроде записи в папку Windows, ему придется получить на это разрешение.

Всплывающие окна UAC в Vista особенно шокируют из-за так называемого "режима безопасности рабочего стола". Экран быстро темнеет, и все на нем за исключением окна UAC становится тусклым. Более того, до тех пор пока вы не ответите на запрос UAC, все, что вы до его появления делали, является неактивным. Да, это может стать препятствием для вредоносных программ, однако это также может стать неприятным шоком и для вас.

Менее отпугивающим, но почти таким же раздражительным является сценарий "Я же тебе только что говорил!". Вы запускаете программу, и UAC незамедлительно задает вам вопрос, о том хотите ли вы запустить ее. Черт! Конечно, вы хотите! От таких вопросов пользователи могут действительно впадать в бешенство, и даже администраторам приходится постоянно кликать "Да".

А теперь представьте негодование стандартного пользователя, которому при этом приходится еще и вводить пароль администратора или, что еще хуже, идти искать администратора, чтобы тот ввел свой пароль. В одном случае из тысячи всплывшее окно UAC действительно может предотвратить запуск вредоносной программы (и то, если пользователь нажмет "Нет"), однако в оставшихся 999 случаях оно вызывает лишь чувство раздражения.

В инженерном блоге Windows 7, Microsoft повторяла одну и туже фразу о том, что требование подтверждения UAC для каждого действия является необходимым, ведь оно заставляет вредоносную или плохо написанную программу обнаружить себя. Такой же подход раньше использовался в файрволлах, которые наводняли нас непостижимыми очередями всплывающих окон - тьфу!

В действительности, дизайнеры Microsoft признали, что UAC не способен реально предотвратить работу вредоносной программы, т.к. пользователи не обладают достаточными знаниями, чтобы давать верные ответы на вопросы. Большинство пользователей на все запросы UAC всегда отвечают Да и тем самым позволяют программе делать то, что она собиралась. Цифры самой Microsoft показывают, что пользователи кликают Да в 90% случаев. Обычно этот ответ правильный, хотя в большинстве случаев пользователи не могут отличить крик UAC о правильной программе от вопля о вредоносной.

Большие идеи

В блоге Windows 7 инженеры Microsoft поздравили сами себя за то, что UAC заставил разработчиков программ использовать функционал, который не всегда требует привилегий администратора.

Однако, они признали наличие проблем и в самом UAC. Так, например, их исследования показали, что сама Windows является причиной примерно 40% запросов UAC. Нет, правда! Компоненты Windows пытаются сделать что-либо важное, но UAC останавливает этот процесс, выбивая из пользователя согласие. В то же время разработчики Windows 7 заявили, что они ожидают меньшего числа запросов UAC от компонентов Windows. В частности, цели они себе поставили такие:

- Уменьшить число ненужных и чрезмерных запросов UAC

- Дать пользователям уверенность в том, что все под контролем

- Сделать запросы UAC более информативными

- Предложить улучшенный и очевидный контроль над UAC

В результате, уже бета-версия Windows 7 показала улучшения UAC по этим целям. Все стало еще лучше в Windows 7 RC. Финальная же версия Windows 7 получила значительно менее раздражающий UAC, чем в Vista.

Ясный выбор

Там где запрос UAC в Vista просто сообщает, что "Windows нуждается в вашем разрешении на продолжение", Windows 7 может спросить, "Вы хотите разрешить следующей программе внести изменения на этот компьютер?" или "Для переименования этой папки вам необходимо предоставить разрешение администратора". По словам Microsoft, ее исследования показали, что модифицированные таким образом запросы UAC легче понимаются пользователями.

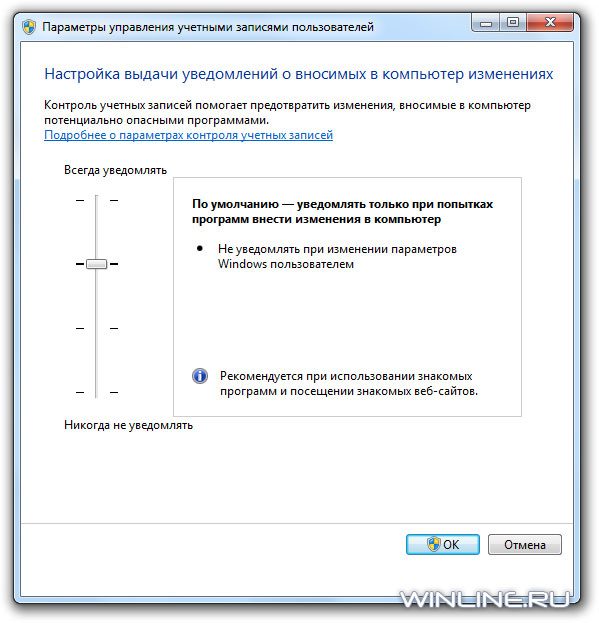

У пользователей Vista была возможность отключить UAC. В то же время Windows 7 предлагает небольшую альтернативу полному отключению UAC. Передвигая ползунок, пользователи могут настраивать UAC на четыре различных уровня уведомлений. От самого раздражительного до самого простого:

- Уровень 4. Всегда уведомлять в следующих случаях: попытки программ установить ПО или внести изменения в компьютер; изменение параметров Windows пользователем.

- Уровень 3. Уведомлять только при попытках программ внести изменения в компьютер. Не уведомлять при изменении параметров Windows пользователем.

- Уровень 2. Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол). Не уведомлять при изменении параметров Windows пользователем.

- Уровень 1. Никогда не уведомлять в следующих случаях: попытки программ установить ПО или внести изменения в компьютер; изменение параметров Windows пользователем.

По умолчанию устанавливается уровень 3. На этом уровне внесение изменений, инициированное программой, вызывает появлений запроса UAC. Однако изменения, вносимые пользователем, запроса не вызывают. Увеличьте уровень до отметки 4 и тогда даже ваши изменения будут вызывать UAC, как в Vista. Уровень 2 это то же, что и уровень 3, за исключением того, что запрос UAC не вызывает затемнения рабочего стола. Это делает запрос менее шокирующим, однако это также дает дополнительные шансы вредоносной программе на выживание.

Я думал, что уровень 1 означает полное отключение UAC. Однако, Помощь сообщила мне, что на первом уровне отключаются лишь всплывающие окна UAC. Под администратором все программы - плохие они или хорошие - могут вносить изменения в систему без всяких препятствий. В то же время под стандартным пользователем любое действие, которое вызовет всплывающее окно UAC, всего лишь тихонечко потерпит неудачу. Ой!

Исследование Microsoft показало, что пользователи, которые получили более одного запроса UAC в ходе сессии в Windows, вероятнее всего назовут UAC раздражительным. Оно также показало, что какой-либо ощутимой разницы в защите от вредоносных программ между уровнями 3 и 4 нет. Вот почему компания выбрала менее строгий третий уровень как уровень по умолчанию. И вот почему вам не стоит изменять его.

Сопротивление поддельным нажатиям клавиш

Ранее в этом году, эксперты по безопасности сообщили, что настройки диалога UAC в Windows 7 Beta уязвимы к атакам. Если уровень UAC был установлен на максимум, то пользовательская программа могла полностью отключить UAC с помощью отправки поддельных нажатий клавиш в диалог управления UAC.

По данным блоггера Лари Сельтзера (Larry Seltzer), данная атака работала только при работе в режиме администратора. UAC же, как считалось, должен был заставить всех работать под стандартным пользователем. Сельтзер тогда продолжил, заявив, что подобная атака может нанести гораздо больший урон, если ее применить к другим апплетам панели управления Windows. В то же время Microsoft не стала игнорировать эту проблему, а наоборот исправила ее, заставив диалог UAC работать как "высоко-интегрированный" процесс, который, по ее словам, "не дает работать всем средства обхода SendKeys и т.п.".

И, кажется, Microsoft говорила правду. Диалог настройки UAC теперь полностью игнорировал все небольшие, написанные мною программы, которые посылали к нему поддельные нажатия клавиш и клики мыши. Хотя, я был бы более счастлив, если бы каждая попытка понижения уровня UAC приводила бы к появлению уведомления UAC с потемневшим рабочим столом - для хакеров это стало бы проблемой.

Мой список пожеланий по UAC

Microsoft, определенно, улучшила UAC в Windows 7. Но все-таки кое-что в нем меня раздражает. Так, например, я не считаю, что UAC должен выводить свои запросы на разрешение поднятия привилегий для известной, проверенной программы, как и для любого компонента Windows. Многие разработчики программ безопасности используют так называемые "белые списки", в которых перечислены миллионы проверенных ими программ.

Я уверен, что Microsoft обладает всем необходимым, чтобы сделать то же самое. Если же программа не известна, то UAC должен ее тестировать, а не просто опираться на факт, что она требует поднятия уровня привилегий. В результате же UAC должен принимать по программе обдуманное решение о том, стоит ли разрешить ей работу, или ее стоит блокировать. Не надо перекладывать ответственность за программы на пользователя! Лишь в этом случае UAC станет действительно хорошим средством защиты.

Безопасность Windows 7: Межсетевой экран и Сеть

Межсетевой экран (брандмауэр или файрволл) Windows не вызывает уважения. Слегка изменившись при переходе с XP на Vista, он не плохо справляется со своей простой задачей, однако ему не хватает амбиций, чтобы стать лучшим персональным файрволлом. Впрочем, несмотря на то, что файрволл Windows 7 получил несколько новых возможностей, все-таки он не получил того, что я ожидал в нем увидеть.

Зависание с Домашней группой

Во время установки Windows 7 предлагает создать "домашнюю группу". По мере обнаружения в сети других компьютеров с Windows 7, им также предлагается присоединиться к группе. И все что им для этого надо - это пароль к ней. Однако, имея один компьютер под Windows 7, я не видел процесса входа в группу других компьютеров, хотя уведомление об этом не помешает. Впрочем, если любой компьютер с Windows 7 может присоединиться к домашней группе, то компьютеры под Windows 7 Home Basic и Windows 7 Starter не могут создать ее.

Компьютеры в одной и той же домашней группе могут совместно использовать (или, как говорят "расшаривать") принтеры и специфические библиотеки файлов. По умолчанию, расшариваются библиотеки рисунков, музыки, видео и документов, однако пользователь может ограничить их по своему усмотрению. Помощь в операционной системе дает ясные пояснения тому, как исключить файл или папку из расшаривания, или как сделать их доступными только для чтения или как ограничить к ним доступ.

В своей домашней сети пользователь может расшаривать свой контент и для других компьютеров и устройств, и даже для компьютеров не под Windows 7 и даже для не компьютеров вовсе. В частности, Microsoft показывала примеры, как можно расшарить контент для Xbox 360. Впрочем, компания не предлагает подключить к сети Wii. Увы, но Wii компания не квалифицировала, как устройство потокового медиа.

Итак, насколько же домашняя сеть в Windows 7 более безопасна? Обычно пользователи, потерпевшие неудачу с расшариванием файлов и папок, начинают отключать все вокруг, включая файлволл, антивирус и т.п., что, по их мнению, может мешать этому процессу. В то же время, если сделать расшаривание простым, то отключения всего вокруг можно и избежать.

Если Vista разделяет сети на публичные (Public) и приватные (Private), то Windows 7 разделяет приватную сеть на домашнюю (Home) и рабочую (Work). Домашняя группа (HomeGroup) доступна только при выборе домашней сети. Однако и в рабочей сети ваш компьютер все-таки может видеть и подключаться к другим устройствам в ней. В свою очередь в публичной сети (вроде беспроводной в интернет-кафе), Windows 7 блокирует доступ к вам и от вас к другим устройствам, для вашей безопасности. Это небольшая, но приятная возможность.

Двухрежимный файрволл

В Vista и XP управление файрволлом сводится к его простому включению и выключению. В то же время Windows 7 предлагает пользователю различные конфигурации настроек для приватных (домашних и рабочих) и публичных сетей. При этом пользователю не надо входить в настройки файрволла, чтобы поработать, скажем, в локальном кафе. Ему достаточно выбрать публичную сеть, и файрволл сам применит весь набор ограничивающих параметров. Вероятнее всего, пользователи настроят публичную сеть на блокировку всех входящих соединений. В Vista этого нельзя было сделать без обрезания также всего входящего трафика в собственной сети пользователя.

Некоторые пользователи не понимают, зачем нужен файрволл. Если работает UAC, не является ли файрволл излишеством? В действительности, эти программы обладают совершенно разными целями. UAC следит за программами и их работой внутри локальной системы. Файрволл же пристально вглядывается во входящие и исходящие данные. Если представить две эти программы, как двух героев, стоящих спина к спине и отражающих атаки зомби, то, можно сказать, почти не ошибешься.

В первый момент меня заинтриговала новая возможность "Уведомляй меня, когда Windows Firewall блокирует новую программу". Не является ли это признаком того, что Windows Firewall получил управление над программами и стал действительным двухсторонним файрволлом?. Меня съедало желание отключить эту возможность. И в результате Windows Firewall не получил большего уважения, чем имел.

Прошло уже десять лет с тех пор, как компания ZoneLabs популяризировала двухсторонний персональный файрволл. Ее программа ZoneAlarm скрывала все порты компьютера (что умеет и Windows Firewall) и также позволяла управлять доступом программ в Интернет (этого Windows Firewall не умеет до сих пор). Я не требую интеллектуального мониторинга поведения программ, как, например, в Norton Internet Security 2010 и в других пакетах. Но я надеюсь, что к выходу Windows 8, Microsoft все-таки внедрит в свой файрволл набор возможностей десятилетней ZoneAlarm.

Microsoft прекрасно знает, что многие пользователи устанавливают сторонние файрволлы и пакеты безопасности и просто отключают Windows Firewall. В прошлом многие программы безопасности третьих фирм автоматически отключали Windows Firewall во избежание конфликтов. В Windows 7, Microsoft сделала это сама. При установке известного ей файрволла операционная система отключает свой встроенный файрволл и сообщает, что "настройки файрволла управляются такой-то программой от такого-то производителя".

Будете ли вы его использовать или нет, Windows Firewall присутствует в каждой Windows 7, обладая при этом основательной интеграцией с операционной системой. Так не будет ли лучше, если приложения безопасности третьих фирм смогут использовать файлволл Windows в своих целях? Эта идея лежит за интерфейсом программирования, названным платформой фильтрации Windows - Windows Filtering Platform. Но будут ли пользоваться ей разработчики? Об этом в следующей части.

Безопасность Windows 7: Платформа фильтрации Windows - Windows Filtering Platform

Файрволлы должны работать с Windows 7 на очень низком уровне, что абсолютно ненавидят программисты Microsoft. Некоторые технологии Microsoft, вроде PatchGuard, присутствующие в 64-х битных изданиях Windows 7 (64-х битные Windows 7 обладают рядом преимуществ в безопасности над 32-х битными Windows 7), блокируют злоумышленников и также защищают ядро от доступа к нему. И все-таки Microsoft не предоставляет такого уровня безопасности, как у программ третьих лиц. Так что же делать?

Решением этой проблемы является платформа фильтрации Windows - Windows Filtering Platform (WFP). Последняя, по словам Microsoft, позволяет основывать файрволлы третьих фирм на ключевых возможностях Windows Firewall - позволяет добавлять в них настраиваемые возможности и выборочно включать и отключать части Windows Firewall. В результате пользователь может выбирать себе файрволл, который будет сосуществовать с Windows Firewall.

Но насколько это действительно полезно для разработчиков программ безопасности? Станут ли они этим пользоваться? Я опросил несколько человек и получил массу ответов.

BitDefender LLC

Менеджер по разработке продуктов Иулиан Костаче (Iulian Costache) заявил, что его компания в настоящее время использует эту платформу в Windows 7. Однако они столкнулись со значительными утечками памяти. Ошибка находится на стороне Microsoft, что крупнейший программный гигант уже подтвердил. Тем не менее, Иулиан не знает, когда она будет решена. Пока же они временно заменили новый драйвер WFP на старый TDI.

Check Point Software Technologies Ltd

Менеджер по связям с общественностью в Check Point Software Technologies Ltd Мирка Янус (Mirka Janus) заявил, что его компания начала использовать WFP еще с Vista. Также они используют платформу и под Windows 7. Это хороший, поддерживаемый интерфейс, но любая вредоносная программа или несовместимый драйвер могут быть опасными для продукта безопасности, опирающегося на него. ZoneAlarm всегда опирался на два слоя - слои сетевых соединений и пакетного уровня. Начиная с Vista, Microsoft предложила WFP как поддерживаемый способ фильтрации сетевых соединений. Начиная с Windows 7 SP1, Microsoft должна научить WFP включеню пакетной фильтрации.

"Использование поддерживаемых API означает улучшенную стабильность и уменьшенное число BSOD. Многие драйверы могут регистрироваться и каждому разработчику драйверов не надо беспокоиться о совместимости с другими. Если какой-либо драйвер, скажем, блокирован, ни один другой зарегистрированный не может обойти эту блокировку. С другой стороны, несовместимый драйвер может стать проблемой, обойдя все другие зарегистрированные. Мы не опираемся на один лишь WFP для сетевой безопасности".

F-Secure Corporation

Старший исследователь в F-Secure Corporation Микко Хиппонен (Mikko Hypponen) заявил, что по какой-то причине WFP никогда не становился популярным среди разработчиков программ безопасности. В то же время его компания довольно долго использовала WFP, и была от этого счастлива.

McAfee, Inc.

В свою очередь ведущий архитектор McAfee Ахмед Салам (Ahmed Sallam) заявил, что WFP является более мощным и гибким интерфейсом сетевой фильтрации, чем предыдущий интерфейс, основанный на NDIS. McAfee активно использует WFP в своих продуктах безопасности.

В то же время, несмотря на то, что WFP обладает позитивными возможностями, преимуществами платформы могут воспользоваться и киберпреступники. Платформа может позволить вредоносной программе войти в сетевой стек уровня ядра Windows. Поэтому 64-х битные драйвера Windows уровня ядра должны иметь цифровые подписи, чтобы защитить ядро от загрузки в него вредоносных программ. Однако цифровые подписи не обязательны на 32-х битных версиях.

Да, теоретически цифровые подписи являются разумным защитным механизмом, но в реальности авторы вредоносных программ все-таки могут приобрести себе и их.

Panda Security

Представитель Panda Security Педро Бустаманте (Pedro Bustamante) сказал, что его компания следит за платформой WFP, но в настоящее время ее не использует. Основными недостатками WFP компания считает, во-первых, отсутствие возможности создать технологию, которая бы комбинировала различные техники для максимизации защиты. Технология бесполезна, если компания не может взглянуть во входящие и исходящие пакеты в машину. Также она должна выступать датчиком для других технологий защиты. Ни одну из этих возможностей не предоставляет WFP. Во-вторых, WFP поддерживается лишь Vista и более новыми операционными системами. Обратной совместимости у платформы нет. И, в-третьих, WFP является довольно новой платформой, а компания предпочитает опираться на более старые и проверенные технологии.

Symantec Corp.

Директор по менеджменту потребительских продуктов в Symantec Ден Надир (Dan Nadir) заявил, что WFP пока не используется в их продуктах по причине относительной новизны. Тем не менее, со временем компания планирует мигрировать на нее, т.к. старые интерфейсы, на которые они опираются сейчас, не смогут предоставить всю полноту требуемой ими функциональности. WFP они считают хорошей платформой, т.к. она была специально разработана для обеспечения функциональной совместимости между множеством программ третьих фирм. В принципе, в будущем проблем совместимости у платформы должны быть еще меньше. WFP также хороша потому, что интегрирована с Microsoft Network Diagnostic Framework. Это чрезвычайно полезно, т.к. значительно облегчает поиск специфических программ, являющихся препятствием для сетевого трафика. И, наконец, WFP должна привести к улучшению производительности и стабильности операционной системы, т.к. платформа избегает эмуляции и проблем с конфликтами или стабильностью драйверов.

Впрочем, с другой стороны, по мнению Надира, WFP может создавать определенные проблемы, существующие в любой структуре - разработчики, опирающиеся на WFP не могут закрыть уязвимости внутри самой WFP, как не могут и расширить специфические возможности, предлагаемые WFP. Также если многие программы будут опираться на WFP, то создатели вредоносных программ теоретически могут попытаться атаковать саму WFP.

Trend Micro Inc.

Директор по исследованиям в Trend Micro Inc. Дале Льао (Dale Liao) сказал, что огромнейшим преимуществом платформы является совместимость с операционной системой. Также стандартный файрволл сейчас стал полезным. Поэтому теперь они могут сфокусироваться на действительно значимых его возможностях для пользователя. Плохо же в WFP то, что при обнаружении в платформе ошибки, компании приходится ждать ее исправления от Microsoft.

WFP: Вывод

В результате, большая часть опрошенных мною разработчиков программ безопасности уже использует WFP. Правда, некоторые параллельно с другими технологиями. Им нравится функциональная совместимость, нравится документированность и официальность платформы и также предполагаемая стабильность ее работы. С другой, отрицательной стороны, если все разработчики станут опираться на WFP, то платформа потенциально может стать для всех уязвимой точкой. И для ее исправления им придется опираться на Microsoft. Кроме того, платформа пока не предлагает фильтрации уровня пакетов.

Большим недостатком WFP также является то, что ее нет в Windows XP. Поэтому разработчикам, которые хотят поддерживать XP, придется вести два параллельных проекта. Впрочем, по мере того, как XP будет уходить с рынка, я думаю, WFP станет более популярной среди разработчиков.

Безопасность Windows 7: BitLocker и т.п.

UAC является слоном в комнате при любом обсуждении безопасности Vista. В Windows 7, как мы уже выяснили, UAC намного улучшен. Улучшения получила и сетевая безопасность и файлволл. Однако помимо вышеприведенных возможностей безопасности Windows 7 предлагает и другие. И кое-какие из них довольно приятны.

BitLocker To Go

Vista пришла к нам с рядом новых возможностей безопасности, среди которых оказался и BitLocker - инструмент шифрования диска, разработанный для защиты пользовательских данных даже при краже компьютера или накопителя. Весь свой потенциал BitLocker показывает на компьютерах со специальным чипом Trusted Platform Module (TPM). Последний прозрачно дешифрует накопитель, правда лишь после того, как пользователь аутентифицирует себя с помощью пароля или смарт-карты. В то же время воришка не может считать информацию с накопителя даже если загрузиться в другую операционную систему или установит сам накопитель в другой компьютер.

В свою очередь Windows 7 распространила эту защитную возможность на все накопители, кроме загрузочного. Что еще более важно, возможность BitLocker To Go способна работать со съемными накопителями и не требовать при этом TPM. Включение этой возможности также просто, как выбор BitLocker из меню правого клика. Далее для шифрования пользователь просто вводит идентификационную фразу или использует смарт-карту, прячет подальше 40-битовый ключ восстановления на случай потери смарт-карты или фразы и через несколько секунд получает свой накопитель зашифрованным. Простота!

В следующий раз при подключении съемного накопителя, Windows 7 требует ввести для него идентификационную фразу или показать ей смарт-карту. Если офис пользователя относительно безопасен, то Windows можно настроить на запоминание аутентификационного ключа и автоматическое открытие накопителя при его подключении к компьютеру.

Вы, вероятно, не станете делать этого у себя дома, но IT-администраторы могут использовать групповые политики для изменения длины идентификационной фразы или даже для запрета записи на любой незащищенный съемный накопитель. BitLocker - мощный защитный инструмент. С ним, и правильно настроенной политикой, пользователь не сможет случайно унести с собой незащищенную копию плана его компании о будущем мировом доминировании. С другой стороны, программа защищает накопитель лишь от записи. Поэтому невнимательный пользователь по случайности может притащить на компьютер очередную вредоносную программу месяца.

Другая настройка групповой политики управляет защитой накопителей под FAT c BitLocker To Go от чтения на системах до Windows 7 (накопители в NTFS несовместимы с этой возможностью). По умолчанию, утилита чтения BitLocker To Go Reader делает копию защищенного накопителя. Впрочем, настройка политики отключает это автоматическое копирование. В Windows 7 Beta эти политики не работали, однако сейчас они всецело эффективны.

Если включен Autorun, то BitLocker To Go Reader загружается автоматически. Если же вы отключили Autorun, то все немного усложняется. Вам приходится искать BitLocker To Go Reader среди массы специфических файлов пользовательского интерфейса и загружать его вручную. Microsoft могла бы решить эту проблему, разместив Reader в отдельной папке.

Обратите внимание, что под старыми системами "Reader" дает доступ к защищенному накопителю лишь для чтения. Вы можете копировать с него данные, но вы не можете на него ничего записать или что-то изменить на нем. Только система с Windows 7 может скопировать данные на защищенный накопитель. Немного поигравшись с BitLocker, я отключил эту возможность. Windows 7 расшифровала мой накопитель и удалила программу Reader, вернув его в предыдущее состояние.

Надо сказать, что лишь издания Windows 7 Business и Ultimate могут устанавливать защиту BitLocker To Go на съемные накопители. Однако если защита уже установлена, пользователь может использовать защищенный накопитель на любой Windows 7.

Бонусная безопасность от IE8

Windows 7 опирается на Internet Explorer 8 как на свой встроенный браузер. О возможностях безопасности браузера я быстренько расскажу ниже.

- InPrivate Browsing. Новая возможность приватного просмотра InPrivate Browsing (называемая некоторыми людьми "режим порно") позволяет просматривать Веб не оставляя при этом никаких следов на компьютере. В этом режиме браузер не кэширует временные файлы Интернет, не принимает куки (cookie), и не записывает историю просмотра. Подобные "приватные" режимы есть и в других браузерах, в частности в Google Chrome, в Safari и в Firefox.

- InPrivate Filtering. Возможность приватной фильтрации идет еще дальше предыдущей InPrivate Browsing. Она блокирует сайты, которые пытаются вторгнуться в вашу личную жизнь, отслеживая ваши перемещения по Веб. Всякий раз когда некий третий сайт получает информацию от сайта, который вы просматриваете, он получает черную метку от IE8. Десять черных меток переводят сайт в список "вечно блокированных" неисправимых шпионов. Конечно, компании с рекламными баннерами часто собирают информацию о пользователе, чтобы последний не видел постоянно одну и ту же рекламу. Некоторые из них уже беспокоятся, что InPrivate Filtering сократит их доходы. Однако Microsoft заявляет, что эта возможность не призвана блокировать рекламу. Что ж, посмотрим!

- Умное удаление истории. Одно из улучшений Windows 7 и IE8 позволяет проще удалить куки и другие следы просмотра сайтов, не теряя при этом автоматических логинов к вашим избранным сайтам. Это настолько просто, что вы будете удивляться, почему они не сделали этого раньше. Да, данная возможность все еще удаляет куки, временные файлы Интернет и историю просмотра. Однако теперь она имеет опцию, отмены удаления куки и кэшированных файлов с сайтов, которые состоят в числе ваших избранных.

- SmartScreen. Защита от фишинга теперь называется "умный экран" или SmartScreen. В случае опасности браузер предупреждает пользователя пугающим кроваво-красным фоном, который гораздо более убедителен, чем предупреждения IE7. Быстрое тестирование возможности показало, что она как минимум настолько же эффективна, как в IE7 - возможность блокировала три-четверти известных фишинговых сайтов. Также SmartScreen должен блокировать сайты, известные как хранители вредоносных программ. Однако в ходе моего тестирования, она заблокировала лишь один такой сайт.

Разные мелочи

Защитник Windows (Windows Defender) - довольно слабенький инструмент против шпионских программ все еще прячется в глубинах Windows 7. Как и Windows Firewall, по умолчанию он выключается, как только вы установите какую-либо защитную программу. Если же вы действительно хотите установить себе бесплатную антивредоносную программу от Microsoft, то лучше попробуйте Microsoft Security Essentials 1.0.

Я не большой фанат системного восстановления. Я видел, что оно вызывает гораздо больше проблем, чем решает их. И, тем не менее, пользователи часто обращаются к системному восстановлению, когда пытаются избавиться от каких-либо реальных или надуманных проблем с вредоносными программами.

В Windows 7 восстановление системы, по крайней мере, дает представление о том, какие проблемы могут возникнуть вместе с ним - ведь утилита показывает список удаляемых или восстанавливаемых программ и драйверов. Ранее, в Vista пользователям приходилось угадывать какую точку восстановления им лучше выбрать. Кроме того, Windows 7 позволяет контролировать объем места, используемый восстановлением системы, и также позволяет выбирать между восстановлением предыдущих версий файлов и системных параметров или же просто восстановлением предыдущих версий файлов.

Новая возможность AppLocker, доступ к которой производится через локальные политики безопасности контролирует какие программы пользователь может использовать, а какие нет. По сравнению с политиками Vista, эта возможность гораздо более гибка. IT-подразделения компаний должны полюбить ее, хотя пользователи будут ее ненавидеть. Также Windows 7 включает встроенную поддержку биометрических устройств, и даже вход в систему на основе отпечатков пальцев.

DirectAccess является еще одной возможностью, ориентированной на IT-администраторов. Она позволяет администраторам обеспечивать мобильных сотрудников прямым и безопасным доступом к корпоративной сети. Пользователю не приходится входить в VPN - начальное подключение происходит еще до входа в систему. Также возможность позволяет администраторам навязывать мобильным пользователям правила доступа в сеть. Должно быть возможность не плохая, хотя я ее не тестировал.

Угроза конфликер (Conficker), ранее в этом году, нашла свое отражение на автоматическом проигрывании AutoPlay. Данная возможность позволяет выбирать действие при подключении съемных носителей. Помимо обычного "открытия папки для просмотра файлов" и "использования накопителя для восстановления", AutoPlay использовался для вытягивания информации с Autorun накопителя. Это позволяло конкликеру обманывать пользователя ложной записью "открыть папку для просмотра файлов". Для предотвращения этого типа атак, Windows 7 показывает общий список выбора для съемных накопителей, но все-таки обрабатывает команды Autorun для CD и DVD носителей. Кроме того, программа позволяет пользователю выбирать действие по умолчанию для большого набора носителей.

Выводы

Итак, безопасна ли Windows 7? В целом безопасность операционной системы не плоха, но все-таки нельзя сказать, что она сногсшибательно улучшена по сравнению с Vista. Не многое изменилось и с моего бета-тестирования Windows 7 примерно с год назад. Инженеры Microsoft ввели новые уровни защиты UAC, уменьшив число уведомлений от защитной программы, и окончили работу над BitLocker To Go. В то же время в ходе бета-тестирования, я думал Windows Firewall станет полноценной программой. Однако этому не суждено было сбыться.

Когда Windows Vista пришла на смену Windows XP, безопасность была одной из ключевых точек, на которую опиралась Microsoft в рекламе новинки. Vista получила массу новых возможностей безопасности, ориентированных на исправление мнения о Windows, как о небезопасной ОС.

В то же время такого значительно отрыва Windows 7 от Vista нет. UAC все еще остается UAC, хотя он теперь и значительно более приятен и воспитан. А новые возможности файрволла операционной системы являются лишь эволюционными, но не революционными.

Да серьезно улучшился BitLocker To Go, но он не является новинкой в Windows. Поэтому почти все изменения безопасности в Windows 7 являются лишь простым улучшением существующих возможностей Vista. Но подождите, Windows 7 ведь изначально была такой, ведь так? Все правильно. Windows 7 - это Vista, хотя и улучшенная. Именно это вы хотели услышать?