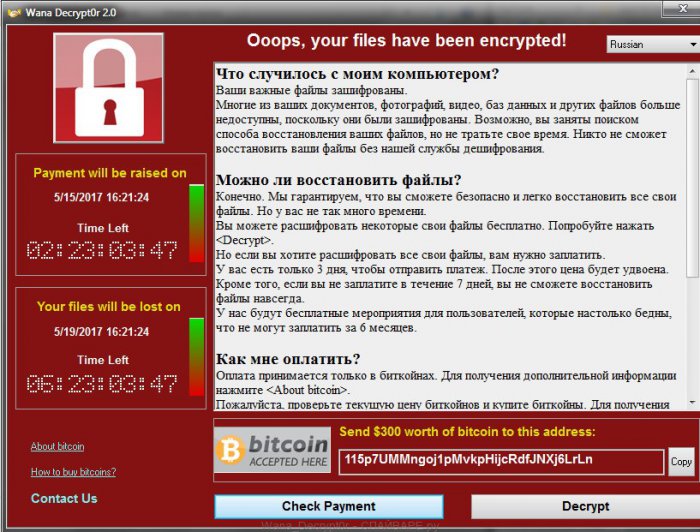

12 мая примерно началось распространение вируса Wana Decrypt0r. Практически за несколько часов были заражены десятки тысяч компьютеров по всему миру.

Заражению Wanna Cry вирусом шифровальщиком подверглись компьютеры как обыкновенных пользователей, так и рабочие компьютеры в разных организациях, включая МВД России.

К сожалению, но на текущий момент нет возможности расшифровать WNCRY файлы, но можно попробовать восстановить зашифрованные файлы используя такие программы как ShadowExplorer и PhotoRec.

Как правильно называть этот вирус шифровальщик Wana Decryptor, WanaCrypt0r, Wanna Cry или Wana Decrypt0r ?

С момента первого обнаружения вируса, в сети появилось уже много разных сообщений об этом вирусе шифровальщике и часто его называют разными именами. Это произошло по нескольким причинам. Перед тем как появился сам Wana Decrypt0r вирус, была его первая версия Wanna Decrypt0r, основным отличием которой от текущей (2.0) был способ распространения. Этот первый вариант не получил такой широкой известности, как его младший брат, но благодаря этому, в некоторых новостях, новый вирус шифровальщик называют по имени его старшего брата, а именно Wanna Cry, Wanna Decryptor.

Но все же основным именем является Wana Decrypt0r, хотя большинство пользователей вместо цифры "0" набирают букву "o", что приводит нас к имени Wana Decryptor или WanaDecryptor.

И последним именем, которым часто называют этот вирус-шифровальщик пользователи - это WNCRY вирус, то есть по расширению, которое добавляется к имени файлов, подвергнувшихся шифрованию.

Как Wana Decryptor проникает на компьютер ?

Причиной быстрого распространения Wana Decrypt0r шифровальщика является наличие уязвимости в службе SMB операционной системы Windows. Эта уязвимость присутствует во всех современных версия Windows, от Windows 7 до Windows 10. Ещё 14 марта 2017 г. было выпущено обновление "MS17-010: Обновление безопасности для Windows SMB Server" (ссылка), но как показывает скорость распространения вируса, это обновление было установлено далеко не на все компьютеры.

Поэтому, если вы ещё не установили обновление MS17-010, то сделать это нужно как можно быстрее! Wana Decrypt0r распространяется просто с сумасшедшей скоростью, и без этого патча ваш компьютер становится абсолютно открытым для заражения.

Как WanaDecryptor зашифровывает файлы на компьютере ?

При своем запуске WNCRY вирус шифровальщик первым делом распаковывает свой инсталлятор, в котором находятся следующие файлы:

b.wnry c.wnry r.wnry s.wnry t.wnry taskdl.exe taskse.exe u.wnry

После чего достает из архива сообщение об выкупе на том языке, который использует пользователь компьютера. На настоящий момент Wana Decrypt0r поддерживает следующие языки:

Bulgarian, Chinese (simplified), Chinese (traditional), Croatian, Czech, Danish, Dutch, English, Filipino, Finnish, French, German, Greek, Indonesian, Italian, Japanese, Korean, Latvian, Norwegian, Polish, Portuguese, Romanian, Russian, Slovak, Spanish, Swedish, Turkish, Vietnamese

Далее WanaCrypt0r вирус скачивает TOR браузер, который используется для связи с серверами управления вируса-шифровальщика. Когда этот процесс выполнен, вирус выполняет команду, с помощью которой устанавливает полный доступ ко всем доступным каталогам и файлам. Это необходимо для того, чтобы зашифровать как можно больше файлов на зараженном компьютере.

На следующем этапе WanaDecryptor завершает процессы со следующими именами mysqld.exe, sqlwriter.exe, sqlserver.exe, MSExchange*, Microsoft.Exchange.*, чтобы зашифровать и все базы данных находящиеся на инфицированном компьютере.

Закончив описанные выше подготовительные этапы, вирус переходит уже к самому процессу шифрования. В его процессе шифруются файлы со следующими расширениями:

Кстати, исходя из списка расширений, в котором не присутствует расширения для популярной в России программы 1С, можно сделать вывод, что вероятнее всего вирус был создан не российскими программистами.

Когда какой-либо файл зашифрован, к его имени добавляется расширение ".WNCRY". То есть, если до зашифровки файл имел имя "картинка.bmp", то после того как файл зашифрован, его имя будет изменено на "картинка.bmp.WNCRY".

Когда все файлы в каталоге зашифрованы, вирус шифровальщик помещает в этот же каталог ещё пару файлов, это @Please_Read_Me@.txt - содержит инструкцию по-расшифровке файлов и @WanaDecryptor@.exe - дешифровщик зашифрованных файлов.

На заключительном этапе своей работы, WanaDecryptor вирус пытается удалить теневые копии всех файлов и другие возможности восстановить файлы, которые ранее были зашифрованы. Так как эта операция требует полных прав, то операционная система показывает предупреждение от службы UAC. В случае, если пользователь ответит отказом, то теневые копии файлов не будут удалены и появится возможность полностью восстановить зашифрованные файлы абсолютно бесплатно. Подтверждением этому является несколько сообщений от пользователей на форуме фан клуба антивируса Касперского.

Как восстановить зашифрованные WNCRY файлы ?

Как уже было сказано ранее, единственная возможность бесплатно вернуть свои файлы, которые были зашифрованы WanaDecryptor вирусом шифровальщиком - это использовать специальные программы, такие как ShadowExplorer и PhotoRec.

Если у вас возникли вопросы или ваш нужна помощь, то можете создать новую тему на нашем форуме или оставить комментарий ниже.

Как предотвратить заражение компьютера вирусом-шифровальщиком Wana Decryptor ?

Сначала вам необходимо закрыть уязвимость в операционной системе, установив обновление MS17-010, ссылку на которое вы можете найти в начале этой статьи. Если установить обновление невозможно, значит отключите использование протокола SMBv1 или в файрволе заблокируйте входящие соединения на порт 445.

Для организации полноценной защиты компьютера вам необходимы, как минимум программа антивирус для борьбы с вредоносным ПО.

В качестве защиты данных от шифрования рекомендуем своевременно делать бэкапы важных данных.