Это исследование началось еще осенью 2011 и продолжается по сей день. В ходе исследования была выявлена и описана деятельность одной из хакерских группировок, имеющих китайское происхождение. Эта группа получила у нас название Winnti.

По нашим оценкам, группа действует уже на протяжении нескольких лет и специализируется на проведении атак на компании, занимающиеся компьютерными онлайн-играми. Основной целью атакующих является кража исходных кодов игровых проектов этих компаний и цифровых сертификатов. Кроме того, их интересуют данные об организации сетевых ресурсов (включая игровые серверы) и новых разработках: концептах, дизайне и т.п.

Мы не первые, кто обратил внимание на эту группу и провел анализ организованных ею атак. Известно, что в 2010 году американская компания HBGary расследовала инциденты с Winnti у одного из своих клиентов - американской игровой компании.

Начало

Осенью 2011 года на компьютерах огромного числа игроков одной из популярных онлайн-игр обнаружился троянец. Как выяснилось, эта вредоносная программа попала на компьютеры пользователей вместе с обновлениями игры, пришедшими с официального сервера обновлений. Многие даже заподозрили игровую компанию в ведении слежки за игроками. Однако вредоносная программа попала на компьютеры пользователей по ошибке - мишенью злоумышленников были не игроки, а компании, занимающиеся разработкой и выпуском компьютерных игр.

Игровая компания, с серверов которой распространился троянец, обратилась к нам с просьбой проанализировать вредоносную программу, которую сотрудники компании обнаружили на сервере обновлений. Оказалось, что это библиотека dll, скомпилированная под 64-битную систему Windows. И она содержала корректно подписанный вредоносный драйвер!

Сам по себе вредоносный модуль оказался первым троянцем с легальной цифровой подписью для 64-битной версии Windows, с которым мы столкнулись. Все предыдущие аналогичные инциденты с использованием подписанных файлов, относились к 32-битным приложениям.

Вредоносная библиотека попала на компьютеры игроков и с 32-битной, и с 64-битной операционной системой. На 32-битных системах библиотека запуститься не могла. На 64-битных системах эта вредоносная программа могла быть запущена при определенных условиях, без ведома пользователя. Однако мы не обнаружили таких случайных запусков.

Обнаруженная DLL имела функционал бэкдора, точнее полноценного RAT (Remote Administration Tool - средства удаленного управления), который скрытно от пользователя предоставлял возможность злоумышленникам управлять зараженным компьютером.

Уже в самом начале исследования мы нашли у нас в коллекции целую группу подобных бэкдоров - как 32-битных, так и 64-битных, - которые детектировались под различными вердиктами, и объединили их в отдельное семейство. Первой имя таким вредоносным программам, судя по всему, дала компания Symantec, которая назвала их Winnti. Мы сохранили это же имя в названии созданного семейства - Backdoor.Win32(Win64).Winnti. А людей, стоящих за атаками с использованием этого средства удаленного управления, мы стали называть "группа Winnti".

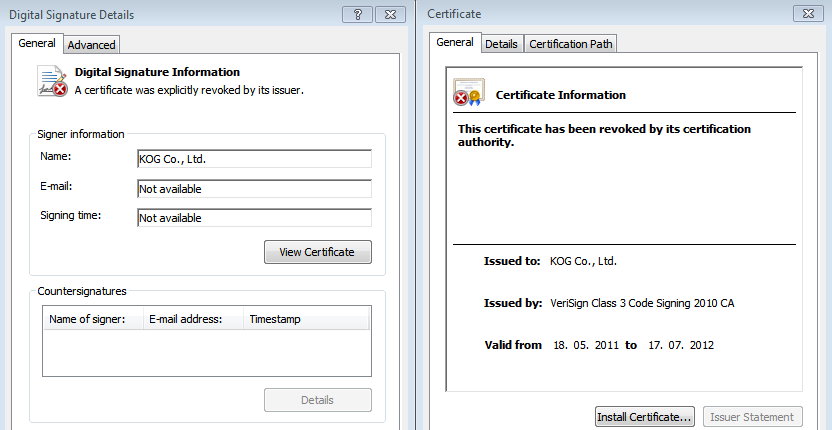

Дополнительную пикантность ситуации придавал тот факт, что была использована цифровая подпись другой игровой компании - KOG, расположенной в Южной Корее. При этом основным родом деятельности этой компании являются MMRPG-игры - аналогично компании, подвергшейся атакам.

Мы связались с компанией KOG, чей сертификат был использован для подписи файлов, и уведомили ее, а также компанию Verisign, выдавшую ей сертификат, об инциденте. В результате сертификат был отозван.

Цифровые сертификаты

В тот момент мы еще не знали о том, что кража сертификатов у атакованных компаний и последующее их использование для новых атак, является фирменным стилем этой группы. За полтора года нам удалось обнаружить около десятка таких краденых сертификатов.

Кроме того, были обнаружены примеры использования этих сертификатов в атаках, проводимых другими группами китайских хакеров.

Так, например, в атаке против южнокорейских социальных сетей Cyworld и Nate в 2011 году - был использован троянец с подписью от японской игровой компании YNK Japan Inc.

Сертификат этой же компании был использован совсем недавно, в марте 2013 года, в троянцах, атаковавших тибетских и уйгурских активистов. История этих сертификатов уходит корнями в 2011 год - мы настоятельно советуем прочитать блогпост компании Норман еще об одном аналогичном инциденте.

Тогда же, в марте 2013 года, в аналогичных атаках против уйгурских активистов, были использованы троянцы с подписью игровой компании MGAME Corp.

Мы считаем, что источником этих сертификатов является группа, которую мы назваем Winnti. И она либо имеет тесные связи с другими китайскими хакерскими группами, либо продает эти сертификаты на китайском черном рынке.

Ниже мы приводим список известных нам компаний, подвергшихся атакам, и их сертификатов, использованных группой Winnti в различных атаках:

|

Компания |

Серийный номер |

Страна |

|---|---|---|

| ESTsoft Corp | 30 d3 fe 26 59 1d 8e ac 8c 30 66 7a c4 99 9b d7 | Республика Корея |

| Kog Co., Ltd. | 66 e3 f0 b4 45 9f 15 ac 7f 2a 2b 44 99 0d d7 09 | Республика Корея |

| LivePlex Corp | 1c aa 0d 0d ad f3 2a 24 04 a7 51 95 ae 47 82 0a | Республика Корея/ Филиппины |

| MGAME Corp | 4e eb 08 05 55 f1 ab f7 09 bb a9 ca e3 2f 13 cd | Республика Корея |

| Rosso Index KK | 01 00 00 00 00 01 29 7d ba 69 dd | Япония |

| Sesisoft | 61 3e 2f a1 4e 32 3c 69 ee 3e 72 0c 27 af e4 ce | Республика Корея |

| Wemade | 61 00 39 d6 34 9e e5 31 e4 ca a3 a6 5d 10 0c 7d | Япония/Республика Корея/США |

| YNK Japan | 67 24 34 0d db c7 25 2f 7f b7 14 b8 12 a5 c0 4d | Япония |

| Guangzhou YuanLuo | 0b 72 79 06 8b eb 15 ff e8 06 0d 2c 56 15 3c 35 | Китай |

| Fantasy Technology Corp | 75 82 f3 34 85 aa 26 4d e0 3b 2b df 74 e0 bf 32 | Китай |

| Neowiz | 5c 2f 97 a3 1a bc 32 b0 8c ac 01 00 59 8f 32 f6 | Республика Корея |

Жертвы

Может сложиться впечатление, что потенциальными мишенями целевых атак, или APT (Advanced persistent threat, сложных постоянных угроз), являются прежде всего правительственные организации, министерства, компании, разрабатывающие вооружение, химические заводы, сети вооруженных сил, политические организации, сети критических инфраструктур и т.п. Ну а если это гражданская коммерческая компания, то никак не меньше уровня Google, Adobe или New York Times. Такое впечатление складывается потому, что огласке в большинстве случаев предаются атаки, направленные на организации государственного уровня. На самом же деле под угрозой APT находится любая компания, владеющая данными, которые можно эффективно монетизировать. Мы имели дело именно с таким случаем: APT подвергались не правительственные, не политические, не военные и не промышленные организации, а игровые компании.

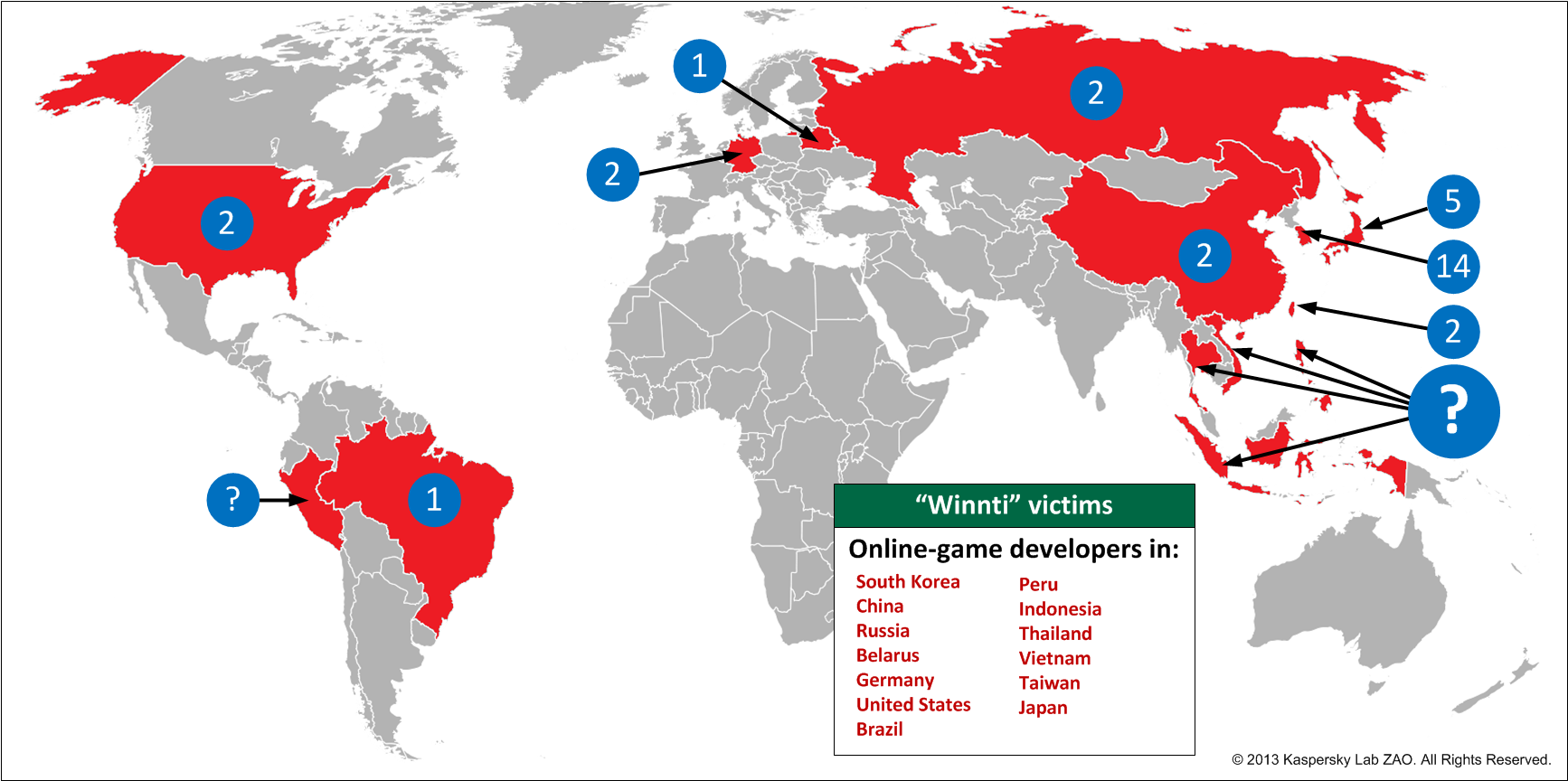

Всех жертв группы Winnti назвать трудно. Но по тем данным, которыми мы располагаем: тегам внутри вредоносных программ, названиям доменов центров управления, списку компаний, у которых украли сертификаты, чтобы подписать ими вредоносные программы, странам, откуда пришли нотификации об обнаружении вредоносных программ от группы Winnti, - можно сказать, что эта группа злоумышленников проникла в корпоративные сети как минимум 35 компаний.

Страны, в которых находятся пострадавшие компании:

|

Азия |

Европа |

Южная Америка |

Северная Америка |

|---|---|---|---|

| Вьетнам | Беларусь | Бразилия | США |

| Индия | Германия | Перу | |

| Индонезия | Россия | ||

| Китай | |||

| Тайвань | |||

| Таиланд | |||

| Филиппины | |||

| Южная Корея | |||

| Япония |

Эти данные показывают, что группа Winnti добирается до игровых компаний, расположенных в разных регионах мира, хотя и с заметным тяготением к Восточной Азии.

Страны, в которых обнаружены пострадавшие игровые компании

Такой географический разброс вполне объясним. Часто игровые компании (издатели и разработчики) по сути являются международными компаниями, имеющими полнофункциональные офисы и представительства по всему миру. Кроме того, в индустрии компьютерных игр компании из разных стран нередко сотрудничают между собой. Разработчики игры могут находиться в одной стране, тогда как издатель - совсем в другой. Когда игра, выпущенная в одном регионе, попадает на рынки других регионов, ее часто переводят и выпускают уже другие издатели. В ходе всех этих мероприятий компании-партнеры зачастую открывают друг другу доступ к сетевым ресурсам для обмена данными, связанными с игровым контентом: дистрибутивами, ресурсами игр, программами для сборки ресурсов и т.п. И если одна из компаний заражена, у злоумышленников через открытый для этой компании доступ появляется возможность заразить другую.

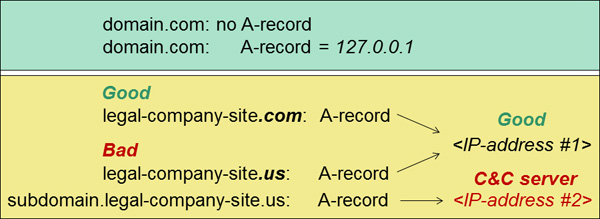

Серверы центров управления

В ходе исследования мы выявили более сотни вредоносных программ, которые были скомпилированы под конкретные компании. Как правило, на каждую атакуемую компанию выделяются отдельные центры управления. Практически все командные центры организовывались по следующей схеме: создавался домен второго уровня, который не имел A записи DNS, то есть ему не соответствовал никакой IP-адрес. А если и была A-запись, то, скорее всего, был определен IP-адрес 127.0.0.1. Еще одна интересная характеристика некоторых доменов центров управления заключалась в том, что злоумышленники создавали домен второго уровня, очень похожий на название домена, на котором располагался сайт некой игровой компании. A запись этого домена злоумышленников указывала на тот же IP-адрес сервера, на котором располагался и сайт игровой компании. В любом случае доменам третьего уровня соответствовали IP-адреса реальных серверов управления атакующих.

Характеристики доменов центров управления

Иногда группа Winnti регистрировала центры управления у публичных хостеров и, согласно обнаруженным самплам, центры являлись поддоменами таких доменов, как 6600.org, 8866.org, 9966.org и ddns.net.

По названию домена или поддомена C&C иногда можно было угадать жертву или страну, где базируется жертва, например:

ru.gcgame.info

kr.zzsoft.info

jp.xxoo.co

us.nhntech.com

fs.nhntech.com

as.cjinternet.us

Поддомены "ru", "kr", "jp" и "us" вероятнее всего означают, что эти серверы управляют ботами, которыми заразили компании из России, Кореи, Японии и США, тогда как "fs" и "as" - сокращения названий атакуемых компаний.

Иногда в настройках вредоносных программ Winnti адрес центра управления определялся как локальный IP-адрес, например, 192.168.1.136. Это может указывать на то, что зараженный компьютер был изолирован от интернета (а заразили его на стадии распространения по корпоративной сети), но управлять им злоумышленникам было необходимо. Тогда они размещали центр управления в той же локальной сети на другом взломанном компьютере с доступом в интернет, с которого и управлялась не имевшая доступа в интернет рабочая станция. Часто администраторы стараются изолировать критически важные компьютеры от внешнего мира. Это, конечно, снижает вероятность их случайного заражения, но не всегда, как видно, помогает, когда имеет место целевая атака.

В обнаруженных нами самплах Winnti мы нашли 36 уникальных C&C доменов. И это лишь небольшая часть всех C&C доменов Winnti, поскольку нам удалось раздобыть далеко не все вредоносные программы этого семейства. Это неудивительно, принимая во внимание, что эти зловреды используются в целевых атаках, и о многих заражениях до сих пор нет информации, соответственно, у нас пока нет шансов обнаружить используемые в этих атаках самплы.

|

Имена доменов, использованных в атаках, зарегистрированных нами | |||

|---|---|---|---|

| newpic.dyndns.tv | lp.zzsoft.info | ru.gcgame.info | |

| update.ddns.net | lp.gasoft.us | kr.jcrsoft.com | |

| nd.jcrsoft.com | eya.jcrsoft.com | wm.ibm-support.net | |

| cc.nexoncorp.us | ftpd.9966.org | fs.nhntech.com | |

| kr.zzsoft.info | kr.xxoo.co | docs.nhnclass.com | |

| as.cjinternet.us | wi.gcgame.info | rh.jcrsoft.com | |

| ca.zzsoft.info | tcp.nhntech.com | wm.nhntech.com | |

| sn.jcrsoft.com | ka.jcrsoft.com | wm.myxxoo.com | |

| lp.apanku.com | my.zzsoft.info | ka.zzsoft.info | |

| sshd.8866.org | jp.jcrsoft.com | ad.jcrsoft.com | |

| ftpd.6600.org | su.cjinternet.us | my.gasoft.us | |

| tcpiah.googleclick.net | vn.gcgame.info | ||

| rss.6600.org | ap.nhntech.com | ||

Зная домены 2-го уровня, мы перебрали для них все поддомены 3-го уровня вплоть до четырех символов и выделили среди них те, которым соответствуют IP-адреса реальных серверов. Перебрав поддомены всего для 12 доменов 2-го уровня, мы выявили 227 "живых" доменов 3-го уровня. Многие из них являются центрами управления зловредов Winnti, которые так и остались ненайденными.

Проанализировав данные WHOIS этих 12 доменов второго уровня, мы получили следующий список email-адресов, с которыми они были зарегистрированы:

evilsex@gmail.com

jslee.jcr@gmail.com

whoismydns@gmail.com

googl3@live.com

wzcc@cnkker.com

apanku2009@gmail.com

Некоторые домены зарегистрированы с данными, совпадающими с данными регистрации домена google.com, а именно:

Registrant: Google Inc.

1600 Amphitheatre Parkwa

Mountain Vie, California 94043

United States

+1.6503300100

Согласно данным регистрации доменов, связанных с группой Winnti, эти злоумышленники начали свою криминальную деятельность как минимум с 2007 года. Ранние домены были замешаны в распространении фальшивых антивирусов (FakeAV). Начиная с 2009 года стали появляться домены, на которых располагались уже центры управления для ботов, которыми заражали игровые компании. Судя по всему, на уровень относительно масштабного заражения компаний из индустрии компьютерных игр злоумышленники вышли в 2010 году.

Используемые вредоносные программы

Основным инструментом атакующих является вредоносная программа, которую мы назвали Winnti. Она значительно эволюционировала с момента ее первого использования: мы выделяем два основных ее поколения (1.0 и 2.0). В нашей публикации приводится анализ первого поколения Winnti. Также, мы публикуем наше расследование направленной на некую компанию атаки, в которой был использован более новый вариант Winnti.

Кроме того, нами были зафиксированы атаки против игровых компаний с использованием бэкдора PlugX, также имеющего китайское происхождение, но ранее наблюдавшегося только в атаках против тибетских активистов.

Меркантильный интерес

Как было сказано выше, мишенью APT может стать любая коммерческая компания, если злоумышленники найдут способ извлекать прибыль из ее деятельности, получив контроль над корпоративными компьютерами.

Каким же образом наживаются злоумышленники, атакующие компании, связанные с компьютерными играми?

На основании имеющихся у нас данных мы выделили три основные схемы монетизации, которые могли быть использованы группой Winnti.

- Нечестное накопление игровой валюты/"золота" в онлайн-играх и перевод виртуальных средств в реальные деньги.

- Кража исходников серверной части онлайн-игр для поиска уязвимостей в играх - далее смотри пункт 1.

- Кража исходников серверной части популярных онлайн-игр для последующего развертывания пиратских серверов.

Приведем пример. В ходе расследования нами заражения одной из игровых компаний выяснилось, что зловред был создан для конкретной службы, запущенной на сервере этой компании. Вредоносная программа искала на сервере определенный работающий процесс, проникала в его код, искала по маске в коде процесса два определенных места и вставляла туда вызовы своих функций-перехватчиков. В функциях-перехватчиках вредоносная программа изменяла данные процесса, которые обрабатывались в этих двух местах, и возвращала управление обратно. Таким образом, злоумышленники влияли на серверный процесс, изменяя нормальный ход его исполнения. К сожалению, пострадавшая компания не смогла с нами поделиться приложением-мишенью, и мы не можем сказать, как именно вмешательство вредоносной программы влияло, например, на процессы в игре. В компании нам сообщили, что целью злоумышленников было нечестное приобретение игрового "золота".

То, что делают злоумышленники в играх, - безусловно, "читерство": они меняют баланс в свою пользу, что, естественно, сказывается на ходе игры. Однако не стоит ждать, что изменения, которые вносит в игры группа Winnti, будут всем заметны. Ведь грамотный баланс - основной атрибут онлайн-игр! Пользователи могут просто перестать играть, если почувствуют, что кому-то добиваться успеха в игре стало необоснованно легче, чем им, или если из-за появления в игре неучтенных разработчиками ресурсов или артефактов игровой процесс потеряет должную напряженность. А атакующие заинтересованы в том, чтобы игра оставалась популярной, иначе они не смогут эффективно компенсировать свои трудозатраты на заражение игровой компании.

Участники группы Winnti терпеливы и осторожны. Злоумышленники годами влияют на ход игр зараженных компаний, выкачивают оттуда деньги, но делают это так, чтобы не привлекать к себе внимание.

Источник атак

Кто же стоит за группой Winnti? В ходе анализа вредоносных файлов, которые мы обнаружили во время нашего расследования, выявились некоторые детали, которые косвенным образом указывают на источник атак.

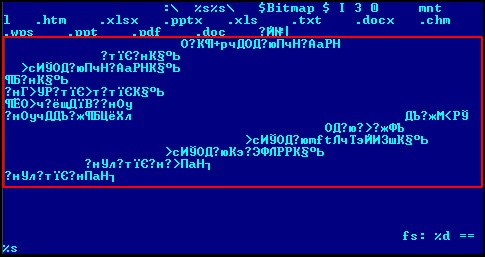

На одном из этапов расследования мы проследили за тем, что делают злоумышленники на зараженном компьютере. В частности, злоумышленники загрузили в каталог Config.Msi на зараженной машине вспомогательную программу ff._exe, которая искала на жестком диске документы HTML, MS Excel, MS Word, Adobe, PowerPoint, MS Works и текстовые файлы (.txt).

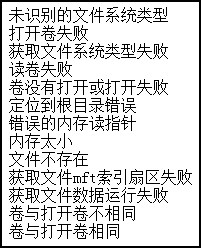

В программе ff._exe_ обнаружились отладочные строчки, которые предположительно указывают на национальную принадлежность злоумышленников. Сразу они в глаза не бросались, потому что в редакторе выглядели так:

Но при детальном анализе оказалось, что это текст в кодировке "Китайская упрощенная GBK" и вот так строчки выглядят на китайском языке:

Электронный переводчик перевел этот текст на русский:

"Не признанный тип файловой системы

Не удалось открыть объеме

Не удалось получить тип файловой системы

Прочитано объем не удается

Объем открытых или не открытых провал

Перейдите в корень ошибки

Память читать указатель ошибки

Память слишком мал

Файл не существует

Сектор не удалось получить индексный файл MFT

Доступ к файлу данные не

Объем не такой же объем и открытый

Открытое объем при том же объеме".

Кроме того, киберпреступники использовали программу AheadLib для создания вредоносных библиотек (подробности см. во второй части статьи). А это программа с интерфейсом на китайском языке.

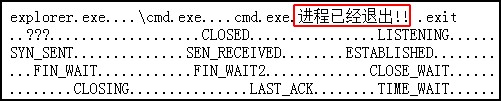

В одном из компонентов используемой вредоносной программы - плагине CmdPlus.dll - также обнаружился текст на китайском:

Перевод: Процесс завершился!!

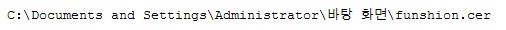

Однако есть одно "но": из-за недостаточно безопасной реализации плагина передачи файлов в процессе обмена файлами между зараженной машиной и центром управления на зараженную систему приходит команда с указанием локального пути атакующих (откуда берется или куда сохраняется файл). Когда мы следили за поведением злоумышленников на зараженной машине, они скачали с зараженной системы найденный сертификат, и в сетевом трафике появился локальный путь, указывающий, где они сохранили файл на своем компьютере:

Иероглифы, как оказалось, корейские и означают "Рабочий стол". То есть атакующие работали на корейской операционной системе Windows. Это позволяет предположить, что за атакой стоят не только китайские злоумышленники.

Заключение

Наше исследование выявило длительную широкомасштабную кампанию кибершпионажа со стороны криминальной группы, имеющей китайское происхождение. Эти атаки не новы, многие другие исследователи уже публиковали информацию о различных китайских киберпреступных группировках из Китая. Однако эта хакерская группа имеет особые черты, позволяющие выделить ее из всех прочих:

- широкое использование цифровых сертификатов: атакующие использовали сертификаты пострадавших от них компаний для атак на новые организации и кражи еще большего количества цифровых сертификатов;

- использование 64-битного драйвера руткита, подписанного легальной цифровой подписью;

- использование огромного количества публичных интернет-сервисов для размещения зашифрованных команд для управления зараженными системами;

- передача/продажа краденых сертификатов другим китайским группам хакеров, которые специализируются на других целях (например, атаки против уйгурских или тибетских активистов);

- кража исходных кодов и других видов интеллектуальной собственности компаний-разработчиков, занимающихся онлайн-играми.

Вредоносная программа, названная нами Winnti, значительно эволюционировала с момента своего первого появления, но мы классифицируем все варианты по двум основным ее поколениям: 1.0 и 2.0.

В виде отдельной статьи мы публикуем техническое описание первого поколения Winnti.

Второе поколение (2.0) было использовано в одной из атак, которую мы анализировали в ее активной стадии. Нам удалось предотвратить передачу данных на сервер злоумышленников и изолировать зараженные системы в локальной сети компании. Этот инцидент и результаты нашего расследования описан в полном отчете по группе Winnti (PDF).

Кроме того, мы обнаружили использование группой Winnti популярного бэкдора, известного как PlugX, который также имеет китайское происхождение. Однако этот бэкдор ранее был отмечен практически исключительно в атаках против тибетских активистов.