О сборе статистики

Современные средства антивирусной защиты - это комплексные решения, которые блокируют попытки заражения компьютера на различных уровнях. Ниже мы рассмотрим статистику, полученную в результате работы таких компонентов защиты, как веб-антивирус, система обнаружения вторжения (IDS) и файловый антивирус (OAS). Во всех случаях мы оценивали число уникальных попыток заражения компьютеров пользователей, заблокированных нашими продуктами. Случаи, когда на один и тот же компьютер одна и та же вредоносная программа пыталась проникнуть несколько раз, мы рассматривали как один инцидент.

Все статистические данные, использованные в статье, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов Kaspersky Internet Security и Kaspersky Anti-Virus 2009 из 213 стран мира.

Угрозы, заблокированные на компьютерах пользователей

Ниже приведена статистика угроз, заблокированных на компьютерах пользователей в момент активации вредоносных файлов либо при попытке их записи на компьютер-жертву.

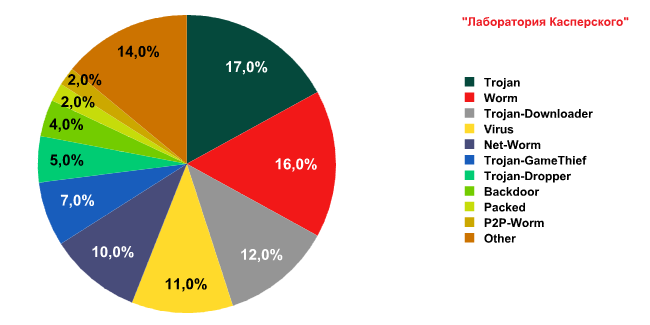

Распределение вредоносных программ, заблокированных

на компьютерах пользователей, по поведениям

В этом квартале пальму первенства по частоте нападения на компьютеры пользователей взяли троянские программы (+0,66%), сместив с первого места червей (-1,39%), лидировавших в течение нескольких кварталов. Объясняется это снижением активности очень популярных у злоумышленников Autorun-червей, что, в свою очередь, связанно с появлением в сентябре патча KB971029 от компании Microsoft, который убирает функцию автозапуска из различных версий Windows.

Рост доли классических вирусов (+0,94%) связан с появлением нетривиального файлового вируса Virus.Win32.Induc. Его особенность заключается в способе заражения: зловредный код внедряется в программу еще на этапе ее разработки (на рабочей станции в компании-разработчике ПО или на компьютере разработчика, работающего удаленно). Попадая на компьютер, вирус первым делом ищет среду разработки (в данном случае Delphi 4.0-7.0) и пытается ее заразить путем проникновения в файл базовых констант sysconst.pas и последующей его компиляции. Так как фактически все программы, написанные на Delphi, используют модуль sysconst, количество легальных программ, зараженных на этапе компиляции, в результате оказалось весьма значительным. Как следствие, антивирусы стали детектировать многие популярные легальные программы. Обнаружено также несколько случаев заражения вирусом Induc творений самих вирусописателей − в основном зараженными оказались бразильские троянцы-банкеры.

Подобные концептуальные вирусы встречались и раньше, однако такого широкого распространения они не получали. Заметим, что Induc почти год оставался незаметным для антивирусных компаний: по нашим данным, впервые инфицированные им объекты появились в ноябре-декабре 2008 года. Возникает вопрос: почему антивирусные программы не детектировали вирус? Ответить на него весьма просто - в Induc нет вредоносной составляющей! Поэтому ни эвристика, ни проактивные методы не могли выявить в поведении зараженных вирусом Induc программ ничего опасного. Тогда зачем же вообще был создан Induc? Возможно, это была "проба пера" или кто-то просто развлекался.

Наличие сетевых червей в списке самых распространенных вредоносных программ, обнаруженных на компьютерах пользователей, обусловлено только одним (!) фактором - вошедшей в вялотекущую стадию эпидемией Net-Worm.Win32.Kido. Следующий график наглядно иллюстрирует этот факт.

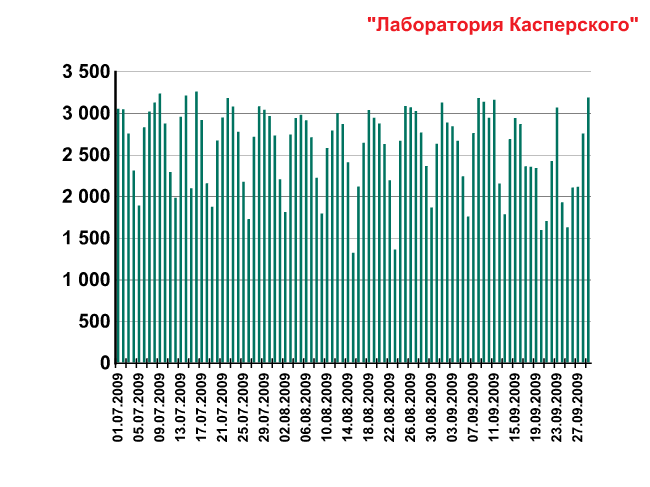

Статистика детектирования Net-worm.Win32.Kido

в третьем квартале 2009 г.

Спады на графике соответствуют воскресеньям - в выходные дни в мире работает меньше всего компьютеров, поэтому детектируется меньше всего заражений.

В этом квартале также активизировались P2P-черви (+0,4%). Наибольший "вклад" в их активность внесли представители семейства P2P-Worm.Win32.Palevo, имеющие множество путей распространения: с помощью рассылки сообщений в MSN Messenger, заражения USB Flash-дисков, а также через внушительный список уже установленных клиентов P2P-сетей (BearShare, Ares P2P, iMesh, Shareaza, Kazaa, DC++ и т.д.). После установки червя злоумышленник может использовать зараженный компьютер для осуществления DDoS-атак, а также получить полный доступ к скомпрометированной системе через VNC.

В классе Trojan-Droppers наблюдается следующая тенденция: для их создания все чаще используются скриптовые языки Flystudio и Autoit. Язык Flystudio многим нашим читателям может быть неизвестен, поскольку разработан он был в Китае и особенной популярностью пользуется именно у себя на родине − как и вредоносные программы, написанные на нем. Flystudio и Autoit позволяют создавать вредоносные программы, не обладая высоким уровнем знаний: несколько кликов в удобном фреймворке − и троянец-дроппер готов.

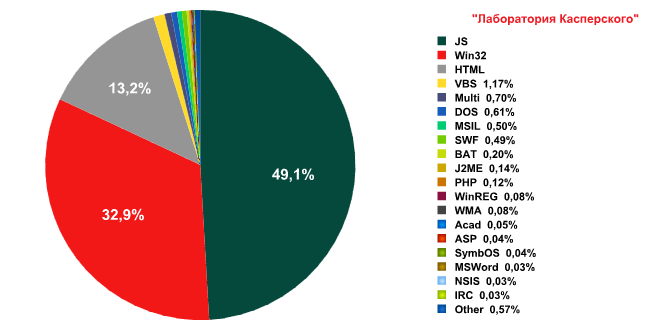

Теперь посмотрим на распределение вредоносных программ по платформам, на которых они исполняются.

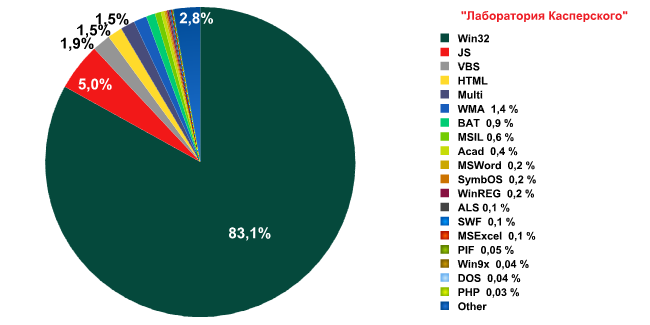

Распределение вредоносных программ, заблокированных

на компьютерах пользователей, по платформам

Как видно, пара лидеров по сравнению со вторым кварталом 2009 года не изменилась − это все те же Win32- и JS-зловреды. Такое положение дел обусловлено тем, что наиболее распространенные вредоносные программы − Net-worm.Win32.Kido, Virus.Win32.Sality, Virus.Win32.Virut и др. - исполняются именно на этих платформах. В остальном же распределение вредоносных программ существенно поменялось. Во-первых, бросается в глаза уменьшение доли WMA-зловредов, которая значительно снизилась по сравнению с первым кварталом этого года (-2,22%), когда они были на втором месте среди самых распространенных вредоносных программ. Связано это с тем, что их существование было обусловлено наличием уязвимостей в Windows Media Player, а так как за последние месяцы новых уязвимостей такого рода обнаружено не было, данный вид вредоносных программ практически вымер. Также уменьшилась доля SWF-зловредов, но об этом мы расскажем в следующей главе.

Угрозы в интернете

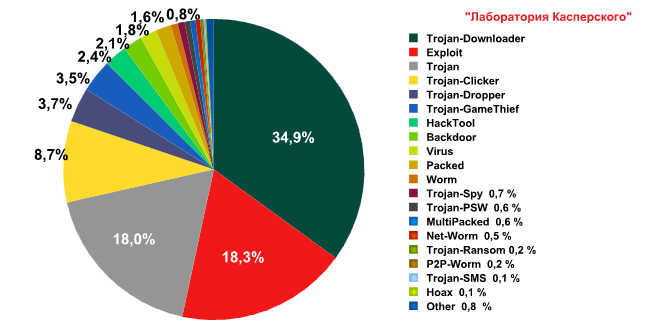

Распределение вредоносных программ в интернете

по поведениям

В этом квартале значительно увеличилось количество атак на компьютеры пользователей с использованием троянцев-загрузчиков: их доля по отношению ко всем вредоносным программам, заблокированным веб-антивирусом, выросла на 7,73%. Основной вклад внесли различные Trojan-downloader.JS/HTML.Iframe, Trojan-downloader.JS.Gumblar.a, которые используются для заражения веб-страниц различных легитимных сайтов (Gumblar был подробно рассмотрен в прошлом отчете). Именно вредоносные программы, компрометирующие популярные сайты, приносят злоумышленникам наибольший "улов", ведь в этом случае пользователя даже не надо заманивать на зараженную страницу − он сам туда приходит.

В прошедшем квартале также проявляли активность два других примечательных зловреда: Trojan-Downloader.JS.Major.c и Trojan-Downloader.JS.LuckySploit.q. Оба используют различные уязвимости для проникновения в систему пользователя, но если первый просто использует ряд уязвимостей в ОС Windows и в офисном пакете MS Office, то второй является весьма "интеллектуальным" троянцем. Trojan-Downloader.JS.LuckySploit.q собирает сведения о конфигурации системы пользователя и отправляет эти данные в зашифрованном виде на сервер злоумышленников, откуда затем посылается набор эксплойтов, соответствующий конфигурации ПО на компьютере пользователя. Получается очень эффективная (с точки зрения злоумышленников) схема, которая обеспечивает высокий процент заражений компьютеров. Кроме того, далеко не все эксплойты сразу попадают в после зрения антивирусных компаний.

Увеличение доли троянцев на 4,23% обусловлено активностью всего лишь одного зловреда − Trojan.JS.Redirector.l, осуществляющего простое перенаправление пользователей для накрутки кликов на сайтах.

Количество задетектированных эксплойтов в этом квартале также существенно увеличилось (+8,42%). В июле была обнаружена уязвимость в Interet Explorer 6 и 7, позволяющая выполнить произвольный код на уязвимой машине. IE по данным NetApplications пользуются около 65% пользователей во всем мире. Эта статистика не является тайной за семью печатями и, разумеется, доступна злоумышленникам − поэтому тут же появились эксплойты, использующие эту уязвимость и детектируемые нами как Exploit.JS.DirektShow. Кроме того, в августе была обнаружена опасная уязвимость в MS Office (MS09-043), которая также позволяла атакующему удаленно выполнить произвольный код на уязвимой машине. Эксплойты, использующие эту уязвимость, детектируются нами как Exploit.JS.Sheat.

Тот факт, что уязвимости были закрыты (первая в июле, вторая в августе), а эксплойты мы детектировали на протяжении всего третьего квартала, указывает на беспечность пользователей, которые не ставят патчи и вообще не заботятся о безопасности компьютеров. Мало того, что они подставляют под удар свои системы и данные, так еще и остальным пользователям достается, поскольку зараженные машины в подавляющем большинстве случаев становятся частью зомби-сетей, с которых распространяются вредоносные программы и огромное количество спамовых писем. Даже уничтожив командные центры ботнетов, вывести последние из строя удается далеко не всегда. Ведь компьютеры, входившие в бот-сеть, по-прежнему остаются зараженными, и ботмастерам хватает всего нескольких дней, чтобы восстановить работоспособность своих зомби-сетей и продолжить криминальную деятельность.

Распределение вредоносных программ в интернете

по платформам

Распределение вредоносных программ в интернете по платформам не сильно изменилось за квартал − доминируют по-прежнему JS, Win32, HTML. Однако есть один примечательный факт: SWF-зловреды, использующие среду Flash для своего исполнения, сместились с 4-го места на 7-е. Этому способствовали и регулярные патчи от компании Adobe, и действия других игроков софтверного рынка. По данным Trusteer, опубликованным в середине третьего квартала, 80% всех пользователей интернет-браузеров использовали уязвимую версию flash-плеера. Последняя версия браузера Firefox при установке и обновлении проверяет версию flash-плеера, и если она является устаревшей, предлагает пользователю обновить этот компонент системы. Похоже, что меры, принятые Adobe и Mozilla, приносят свои плоды, и взломщикам становится все сложнее найти пользователя с уязвимой версией flash-плеера, что не может не радовать.

Предупреждение Firefox о необходимости обновления

устаревшей версии Adobe Flash

Неуклонно возрастающее количество эксплойтов и троянцев-загрузчиков говорит об активном использовании drive-by-загрузок и специализации киберпреступников на определенных видах криминальной деятельности. Тем, что эксплойты, чья доля среди всех вредоносных программ в интернете составляет 18%, продаются пачками (exploitpack), никого не удивишь, однако злоумышленники постоянно стремятся повысить эффективность своих систем, тем самым увеличив количество покупателей и полученных денег. Так, создатели одного из наборов эксплойтов добавили в него функционал проверки наличия в таких системах, как MDL (malwaredownloadlist.com), Google Safe Browsing, Malwareurl и Trustedcheck имен зараженных доменов, с которых производятся атаки на пользователей. Как только URL или домен появляется в одной из этих систем, владельцу exploitpack приходит уведомление об этом. В результате в будущем можно ожидать еще более частой смены доменов и, как следствие, дальнейшего уменьшения "продолжительности жизни" вредоносных URL, которая в начале года в среднем составляла всего 4 дня.

География зловредов

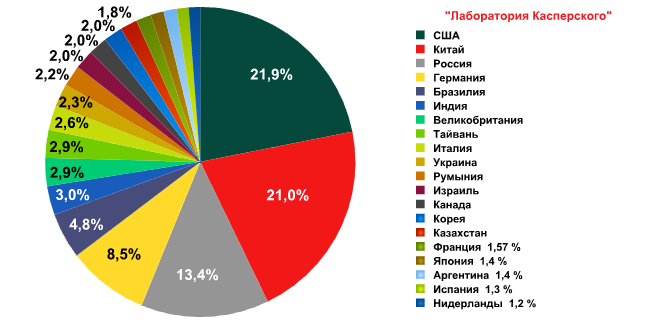

Посмотрим, в каких же странах в третьем квартале вирусописатели покупали или взламывали больше всего доменов для распространения своих творений.

Распределение вредоносных доменов по странам

98,8% всех доменов, с которых распространялись вредоносные объекты, находятся в 20 странах, 69,5% − в 5. Состав пятерки лидирующих стран не изменился, но в самом рейтинге произошли серьезные изменения.

| Страна | Доля вредоносных хостингов | Изменение доли во втором квартале | Изменение позиции в рейтинге | |

| 1 | США | 21,87% | +8,74% | +2 |

| 2 | Китай | 20,97% | +1,54% | -1 |

| 3 | Россия | 13,36% | -4,00% | -1 |

| 4 | Германия | 8,48% | +0,43% | - |

| 5 | Бразилия | 5,45% | -0,67% |

Таблица 1. TOP 5 стран, в которых наиболее часто размещаются

вредоносные домены.

Источник: "Лаборатория Касперского".

На первое место вышли Соединенные Штаты Америки (21,87%), потеснив с него Китай (20,97%). Это, увы, не означает, что в Китае стало меньше доменов, с которых распространяются вредоносные программы − наоборот, их доля увеличилась на 1,54%. Однако в третьем квартале злоумышленники предпочитали США, в результате чего на их долю пришлось на 8,74% вредоносных доменов больше, чем в предыдущем квартале. Третье место заняла Россия − 13,36% всех вредоносных доменов (-4% по сравнению с прошлым кварталом). Очевидно, ужесточение в России правил регистрации доменных имен, введенное в прошлом квартале, принесло плоды. Далее в TOP 5 располагается стабильная пара: Германия, занимающая четвертое место (+0,43%), а на пятом месте - Бразилия с традиционными для нее троянцами-банкерами.

На 1% уменьшилась доля вредоносных доменов в Тайване и Румынии. Доля вредоносных доменов в Индии составила 3,02%, в связи с чем страна переместилась в рейтинге с 10-го на 6-е место. Скорее всего, это обусловлено не только уменьшением доли других стран, но и тем, что в Индии многие образованные молодые люди потеряли работу, а в период кризиса им проще всего заработать деньги незаконным путем.

Уязвимости

В данном разделе мы уделим внимание самым распространенным в третьем квартале 2009 года уязвимостям, обнаруженным в пользовательском ПО, а также рассмотрим, какие изменения произошли за квартал.

10 самых распространенных уязвимостей ПО, обнаруженных на компьютерах пользователей в течение третьего квартала 2009 года, приведены в Таблице 2.

| Secunia ID - уникальный идентифи- катор уяз- вимости |

Измене- ние положе- ния в рей- тинге |

Название и ссылка на описание уязвимости |

Возможности, которые дает использование уязвимости злоумышленникам | Процент пользова- телей, у которых была обнару- жена уяз- вимость |

Дата публи- кации |

Уро- вень опас- ности | |

| 1 | SA35364 | +27 | Microsoft Excel Multiple Vulnerabi- lities |

получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 49.70% | 2009-06-09 | High |

| 2 | SA35377 | +27 | Microsoft Office Word Two Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 49.67% | 2009-06-09 | High |

| 3 | SA35948 | new | Adobe Flash Player Multiple Vulnerabilities |

|

40.87% | 2009-07-23 | High |

| 4 | SA34572 | +8 | Microsoft PowerPoint Outline- TextRefAtom Parsing Vulnerability |

получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 40.80% | 2009-04-03 | High |

| 5 | SA23655 | -1 | Microsoft XML Core Services Multiple Vulnerabilities |

|

35.15% | 2007-01-09 | High |

| 6 | SA31744 | -1 | Microsoft Office OneNote URI Handling Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 32.31% | 2008-09-09 | High |

| 7 | SA29320 | -1 | Microsoft Outlook "mailto:" URI Handling Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 31.79% | 2008-03-11 | High |

| 8 | SA34012 | -7 | Adobe Flash Player Multiple Vulnerabilities |

|

27.72% | 2009-02-25 | High |

| 9 | SA34451 | -2 | Sun Java JDK / JRE Multiple Vulnerabilities |

|

27.52% | 2009-03-26 | High |

| 10 | SA34580 | +30 | Adobe Reader/Adobe Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 24.52% | 2009-06-10 | High |

Таблица 2. TOP 10 обнаруженных уязвимостей ПО.

Источник: "Лаборатория Касперского".

В силу широкого распространения ПО компании Microsoft, 6 из 10 самых популярных уязвимостей приходится именно на ее продукты. 3 из 10 уязвимостей были обнаружены в ПО компании Adobe (в прошлом квартале в TOP 10 продуктам Adobe была отведена только одна строка рейтинга).

Как и в прошлом квартале, не может не огорчать неторопливость пользователей: сплошь и рядом относительно "старые" уязвимости не закрываются в течение длительного времени.

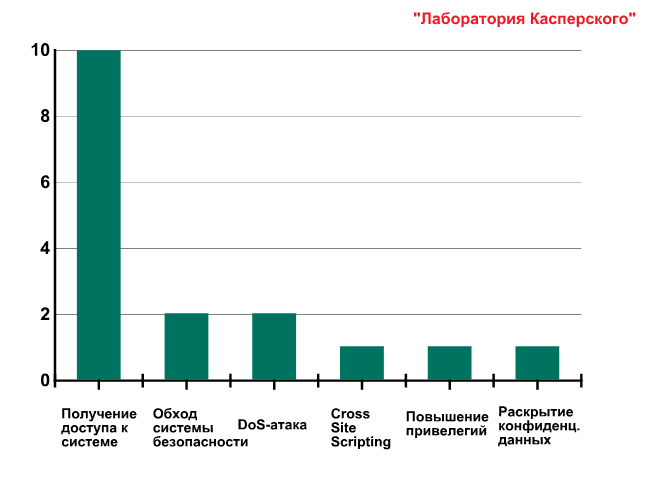

Сгруппировав уязвимости из TOP 10 по типам воздействия на систему, получим следующую картину:

Распределение уязвимостей из TOP 10 по типам воздействия

По сравнению с прошлым кварталом радикальных изменений в распределении уязвимостей по типам воздействия не произошло: все уязвимости, попавшие в TOP 10, дают возможность получения доступа к системе для выполнения произвольного кода. При этом все остальные возможности, которые дает уязвимость, уже второстепенны − весь необходимый функционал злоумышленник может реализовать при запуске произвольного кода на скомпрометированной системе. По этой причине первоочередной задачей пользователей является оперативная установка обновлений, которые позволяют "закрыть" существующие уязвимости.

Что касается уязвимостей, приведенных в Таблице 2, то подробную информацию о патчах для уязвимых систем пользователь может найти, перейдя по ссылкам, приведенным в таблице. Подчеркнем, что для всех рассматриваемых уязвимостей уже существуют эксплойты, с помощью которых злоумышленники атакуют системы пользователей.

Эксплойты

В данном разделе мы рассмотрим самые распространенные по результатам третьего квартала 2009 года эксплойты, направленные против сетевых служб и ПО, установленного на компьютерах пользователей − в первую очередь, браузеров.

Популярность эксплойтов, нацеленных на сетевые службы, связана с тем, что распространение вредоносного кода при этом происходит без каких-либо действий со стороны пользователя - необходим лишь работающий компьютер, подключенный к сети.

В случае сетевой атаки через браузер пользователь должен зайти на вредоносную страницу. Именно в результате такого посещения злоумышленник через уязвимый браузер или другое уязвимое ПО может незаметно внедрить на атакуемый компьютер вредоносный код.

Начнем с эксплойтов, направленных на уязвимые сетевые службы. Статистика собрана с помощью IDS (Intrusion Detection System − системы обнаружения вторжений), блокировавшей сетевые пакеты с эксплойтами на компьютерах пользователей.

Десятка наиболее популярных во втором квартале 2009 года эксплойтов для сетевых служб приведена в Таблице 3.

| Название угрозы | Протокол | Атакуемый порт |

Измене- ние в рейтинге |

Частота обнару- жения | |

| 1 | Intrusion.Win.MSSQL.worm.Helkern | UDP | 1434 | - | 57,43% |

| 2 | Intrusion.Win.NETAPI.buffer-overflow.exploit | TCP | 445 | - | 22,67% |

| 3 | Intrusion.Win.DCOM.exploit | TCP | 135 | - | 3,83% |

| 4 | Intrusion.Win.LSASS.exploit | TCP | 445 | - | 1,69% |

| 5 | Intrusion.Win.LSASS.ASN1-kill-bill.exploit | TCP | 445 | - | 1,27% |

| 6 | Intrusion.Generic.OmniWeb.Alert.format-string.exploit | TCP | - | new (+9) | 0,89% |

| 7 | Intrusion.Win.HTTPD.GET.buffer-overflow.exploit | TCP | 80 | -1 | 0,38% |

| 8 | Intrusion.Win.MediaPlayer.ASX.buffer-overflow.exploit | TCP | - | -1 | 0,31% |

| 9 | Intrusion.Win.EasyAddressWebServer.format-string.exploit | TCP | 80 | +1 | 0,07% |

| 10 | Intrusion.Win.PnP.exploit | TCP | 139,145 | new (+1) | 0,06% |

Таблица 3. 10 самых популярных эксплойтов, обнаруженных IDS.

Источник: "Лаборатория Касперского".

На первую десятку эксплойтов приходится 88,61% всех перехваченных IDS сетевых пакетов с эксплойтами, что на 2% больше, чем в прошлом квартале.

По итогам третьего квартала пятерка лидеров осталась неизменной, а вот состав второй части TOP 10 изменился: Intrusion.Win.Messenger.exploit перекочевал с 8-го на 18-е место, утратив сразу 10 позиций, а Intrusion.Unix.Fenc.buffer-overflow.exploit переместился с 9-го на 11-е место, потеряв 2 позиции.

Каковы же новички в третьем квартале? Один из них − Intrusion.Generic.OmniWeb.Alert.format-string.exploit, который переместился сразу на 9 позиций вверх (с 15-го на 6-е место). Это generic- сигнатура для ряда эксплойтов, использующих уязвимость в парсерах строк web-серверов, в результате которой некорректно анализируются параметры GET-запросов. Второй новичок рейтинга носит имя Intrusion.Win.PnP.exploit. Это также generic-сигнатура для нескольких эксплойтов, использующих довольно старую уязвимость PnP-сервиса ОС Windows.

Популярность эксплойтов, нацеленных на узявимости в браузерах, во многом обусловлена использованием злоумышленниками широко распространенной тактики drive-by-загрузок для заражения посетителей web-страниц.

Десятка самых популярных в третьем квартале 2009 года эксплойтов, использующих уязвимости в ПО на компьютерах пользователей, приведена в Таблице 4. Данные о вредоносных объектах, заблокированных веб-антивирусом при попытке их загрузки на компьютеры пользователей, были собраны с помощью KSN.

| Название угрозы |

Изменение в рейтинге |

Частота обнаруженния | |

| 1 | Exploit.JS.DirektShow.gen | new | 23.29% |

| 2 | Exploit.JS.DirektShow.k | new | 13.10% |

| 3 | Exploit.JS.DirektShow.j | new | 10,40% |

| 4 | Exploit.JS.Sheat.c | new | 5,53% |

| 5 | Exploit.JS.DirektShow.l | new | 4,84% |

| 6 | Exploit.JS.Pdfka.ti | new | 3,53% |

| 7 | Exploit.JS.Sheat.a | new | 2,01% |

| 8 | Exploit.JS.DirektShow.a | new | 1,84% |

| 9 | Exploit.JS.DirektShow.q | new | 1,56% |

| 10 | Exploit.JS.ActiveX.ad | new | 1,40% |

Таблица 4. 10 самых популярных эксплойтов в интернете.

Источник: "Лаборатория Касперского".

Все эксплойты из TOP 10 атакуют уязвимые браузеры. При этом в третьем квартале в список наиболее распространенных в интернете эксплойтов не попал ни один из представителей аналогичного рейтинга за второй квартал. Несмотря на то, что вредоносный контент в интернете обновляется весьма и весьма динамично, ситуация, когда 100% представителей TOP 10 являются новичками, достаточно редка. При этом все они используют JavaScript, что лишний раз говорит в пользу включения в браузерах JavaScript только при посещении доверенных ресурсов.

Более половины представленных в TOP 10 эксплойтов используют критическую уязвимость MS09-32 в браузерах Internet Explorer версий 6 и 7 и детектируются продуктами "Лаборатории Касперского" как семейство DirektShow. Уязвимость затрагивает ОС Windows XP, 2003, Vista, 2008. Для защиты от эксплойтов, использующих эту уязвимость, необходимо отключить ActiveX в настройках браузера либо установить соответствующее обновление.

Еще два представителя TOP 10 относятся к семейству JS.Sheat, которое использует уязвимости в продуктах Microsoft Office.

Exploit.JS.Pdfka использует уязвимость при загрузке pdf-документов, Exploit.JS.ActiveX - довольно старую популярную уязвимость в функции Collab.collectEmailInfo.

Хотелось бы еще раз напомнить, что основным средством защиты компьютеров пользователей от эксплойтов является своевременная установка патчей. Надеемся, что приведенная в данной главе информация поможет пользователям быстрее находить необходимые патчи, а сетевым администраторам даст почву для размышлений о том, какие сетевые службы целесообразно защищать в первую очередь.

Интересные происшествия квартала и новинки в мире киберпреступлений

Закончив со статистикой, перейдем к обзору наиболее интересных событий в мире киберпреступлений.

Где лучше расположить С&C, чтобы он был постоянно доступен и не привлекал лишнего внимания? Этим вопросом задаются все ботмастера мира, и каждый решает эту задачу по-своему: кто-то делает мигрирующий C&C, кто-то взламывает легитимные сайты, а кто-то и вовсе создает децентрализованный ботнет. Однако есть еще один способ - спрятать трафик от/к C&C ботнета в общем потоке легитимных соединений. А где сейчас больше всего пользователей? Конечно же, в социальных сетях!

Этого давно ждали многие специалисты по компьютерной безопасности, и в третьем квартале наши ожидания, увы, оправдались − были обнаружены ботнеты, управляемые с помощью социальных сетей. Трафик от/к командным центрам таких ботнетов легко проходит через файерволы, ведь социальные сети считаются вполне легитимными сайтами.

Первыми были обнаружены ботнеты, создаваемые вредоносными программами Trojan-Banker.Win32.Banker.alwa и Trojan-Banker.Win32.Banker.alwe и использующие в качестве C&C аккаунт в сети Twitter. Как следует из названия, эти ботнеты были построены для кражи данных, связанных с финансовыми операциями пользователей. Злоумышленники управляли ботнетом, используя всего 140 символов (именно такое ограничение введено для постингов в сети Twitter).

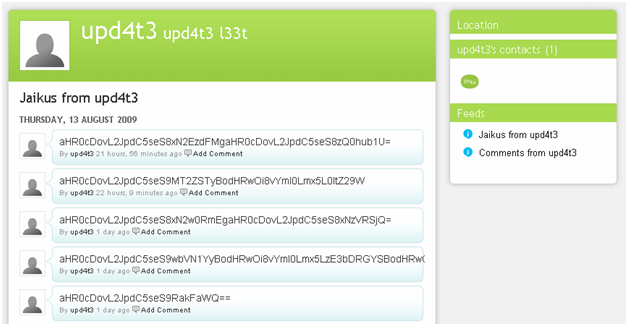

Аккаунт в сети Twitter, использовавшийся для управления ботнетом

Однако такой способ спрятать C&C имеет один большой минус для злоумышленников: обнаружив в сети подозрительный аккаунт, администраторы могут быстро его отключить, а без C&C от такого ботнета нет никого толка. Чтобы избежать этого, злоумышленники создали несколько C&C: они одновременно управляли ботнетом и через Twitter, и через социальную сеть Jaiku, принадлежащую интернет-гиганту Google, о чем мы писали в нашем блоге.

Аккаунт в сети Jaiku, также использовавшийся для управления ботнетом

Одной их самых громких новостей Рунета стала утечка данных десятков тысяч пользователей социальной сети ВКонтакте. База украденных аккаунтов была сформирована с помощью двухшаговой атаки: на первом этапе компьютер пользователя заражался простой вредоносной программой, изменявшей host-файл и перенаправлявшей участника сети на специальный сервер. На втором этапе пользователь, обращаясь к сайтам ВКонтаке или Одноклассники.ru, попадал на фишинговую страницу, где ему предлагалось залогиниться. После "успешного" логина пароль уходил к злоумышленникам.

Опасность попадания таких данных в руки киберпреступников трудно переоценить, ведь большинство людей используют одни и те же пароли для различных служб: электронной почты, социальных сетей, ICQ и т.д. Еще одна опасность состоит в использовании украденных персональных данных пользователей для создания фальшивых аккаунтов, которые затем служат для распространения спама и вредоносных программ. С технической точки зрения ничего сложного в создании аккаунтов от имени легитимного пользователя нет. Сбор необходимых для этого данных также не составляет особого труда: злоумышленнику достаточно взломать один аккаунт, чтобы получить доступ к персональным данным всех друзей пользователя.

Если посмотреть на статистику, то по данным опроса, проведенного Nucleus Research, 77% всех служащих имеют аккаунты Facebook и 2/3 из них заходят в социальную сеть в течение рабочего дня − конечно же, с рабочих компьютеров. Таким образом, угрозы в социальных сетях, которые сейчас рассматриваются прежде всего как угрозы для пользователя, могут превратиться в угрозы для корпоративных сетей, если администраторы последних не начнут уделять этому вопросу больше внимания.

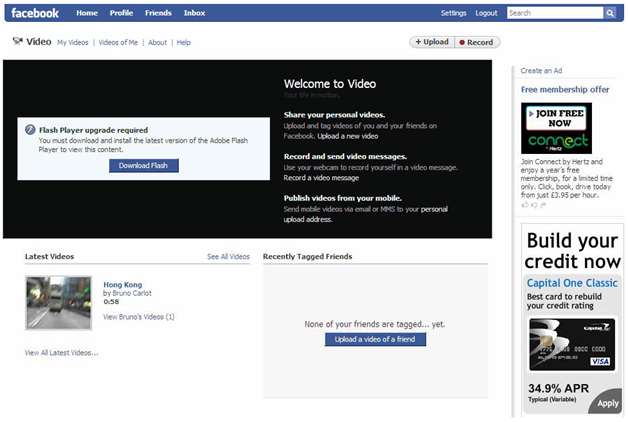

В продолжение темы социальных сетей заметим, что сетевой червь Net-worm.Win32.Koobface, задетектированный впервые в июле 2008 года, продолжает эволюционировать. Вначале червь распространялся в сети Facebook, сейчас же список атакуемых им социальных сетей сильно разросся, и в него вошли Twitter, MySpace, Hi5, Bebo, MyYearBook, Netlog и ряд других.

Как мы писали ранее в нашем веб-блоге, приемы социальной инженерии, используемые авторами Koobface, также постоянно развиваются. Мало того, что с целью загрузки новых версий червя были созданы поддельные страницы Facebook Video, выполненные очень качественно, так еще и сами сообщения, рассылаемые червем, престали повторяться (раньше рассылались одинаковые сообщения), что значительно усложнило их детектирование.

Поддельная страница Facebook Video

Для рассылки ссылок на Koobface используются все социальные сети, в которых он присутствует, но одной из самых эффективных является сеть Twitter. Во-первых, она очень популярна, а во-вторых, для постинга ссылок в ней используются сервисы коротких URL. Беда в том, что все укороченные ссылки выглядят совершенно одинаково, и узнать, куда ведет ссылка, пользователь может, только перейдя по ней. Для фишеров/спамеров/вирусописателей это отличный способ заманить пользователя на зараженную веб-страницу.

Для защиты пользователей от вредоносного контента некоторые сервисы коротких URL (в том чистле bit.ly, используемый в Twitter по умолчанию) стали пользоваться Google SafeBrowsing. В ответ на это создатели Koobface стали генерировать случайные URL и укорачивать их, получая на выходе тысячи ничем не схожих URL вида bit.ly/[случайный хеш]. Вот так хорошие идеи, созданные с благими намерениями, попадая в руки злоумышленников, служат источником дополнительной головной боли для пользователей.

Заключение

В третьем квартале 2009 года мы не зафиксировали значительных изменений и опасных новинок в функционале вредоносных программ, действующих на компьютерах пользователей. Злоумышленники пользуются хорошо отработанными схемами зарабатывания денег, и поскольку новых схем придумано не было, действия зловредов также не изменились - они продолжают собирать компьютеры в зомби-сети, рассылать спам, воровать данные, устанавливать лже-антивирусы и т.д. Это свидетельствует о некотором застое в разработке вредоносного функционала зловредов.

В то же время злоумышленники уделяют много внимания способам заражения машин пользователей. Ярким событием стало появление концептуально нового способа заражения файлов на стадии их создания с помощью заражения служебного файла, используемого при компиляции программ, написанных на Delphi. Данный язык программирования пользуется большой популярностью во многих странах, чем объясняется распространение вируса по всему миру. По результатам третьего квартала Virus.Win32.Induc занял 9-е место среди самых распространенных вредоносных программ, обнаруженных на компьютерах пользователей, хотя вредоносного функционала в Induc, к счастью, не было.

Если вредоносные программы, которые загружаются на компьютеры, остались прежними, то арсенал приемов, используемых злоумышленниками для загрузки зловредов, постоянно обновляется. Вирусописатели стремятся создать эксплойты практически для каждой критической уязвимости в популярном ПО.

В третьем квартале возросла частота использования drive-by-загрузок, о чем свидетельствует увеличение доли эксплойтов среди всех детектируемых программ. При этом используемые злоумышленниками эксплойты создаются и меняются очень быстро − за три месяца десятка самых популярных эксплойтов полностью обновилась.

Настораживает тот факт, что по-прежнему в списке самых распространенных присутствуют уязвимости, известные достаточно давно - половина уязвимостей из десятки лидеров старше полугода, две из них были опубликованы в 2008, а одна - еще в 2007 году! Несмотря на то, что современные антивирусные средства информируют о незакрытых уязвимостях, беспечные пользователи сами оставляют открытыми лазейки, позволяющие злоумышленникам получить доступ к их компьютерам.

Легитимные сайты в интернете все чаще становятся небезопасными. Администраторы веб-ресурсов должны подходить к защите от взлома как подопечных сайтов, так и собственных машин более ответственно − украденные пароли позволяют злоумышленникам получить полный контроль над сайтами. Часто веб-порталы, работающие на разных серверах и использующие для своего функционирования разное ПО, заражаются одной и той же вредоносной программой. Практически единственный способ проведения таких атак − кража паролей администраторов серверов.

Как мы и предполагали в прошлых отчетах, продолжается эксплуатация доверительных отношений друзей в социальных сетях. Злоумышленники находят новые способы заставить пользователей скачать вредоносные объекты или выманить у них логины и пароли. Примечательно, что разработчики червя Koobface начинают собирать всю возможную информацию о пользователях, даже их фотографии. Поэтому владельцам аккаунтов в социальных сетях следует всерьез задуматься о том, какой объем информации о себе они хотят сделать доступным для всех желающих.

Попробуем заглянуть в ближайшее будущее. Серьезных предпосылок для изменения текущей ситуации не наблюдается. Киберкриминальный рынок сейчас находится в стадии перенасыщения, когда предложение услуг превышает спрос. Множество преступников, не обладая серьезными знаниями, пользуются уже готовыми инструментами, а не создают что-то новое. Вероятно, до конца года вирусописатели по-прежнему будут уделять больше внимания способам доставки вредоносных программ на компьютеры пользователей, а не разработке нового вредоносного функционала. Однако в следующем квартале должно произойти событие, которого ждут как законопослушные пользователи, так и киберпреступники: на 22 октября намечен выпуск новой версии операционной системы Microsoft. Предполагается, что Windows 7 будет одной из самых защищенных операционных систем, существующих на данный момент. Такие предположения часто действуют на киберпреступников, как красная тряпка на быка − многие из них захотят проверить новый продукт ведущего мирового вендора "на прочность".