Компания "Доктор Веб" опубликовала отчет о вирусной активности в октябре этого года. Как отмечают аналитики, прошлый месяц запомнится пользователям возросшей активностью сетевых мошенников, использовавших в своих неблаговидных целях технологии фишинга и различные методы социальной инженерии. В течение месяца под прицелом злоумышленников не раз оказывались пользователи социальной сети "ВКонтакте" и многочисленные клиенты российских хостинг-провайдеров.

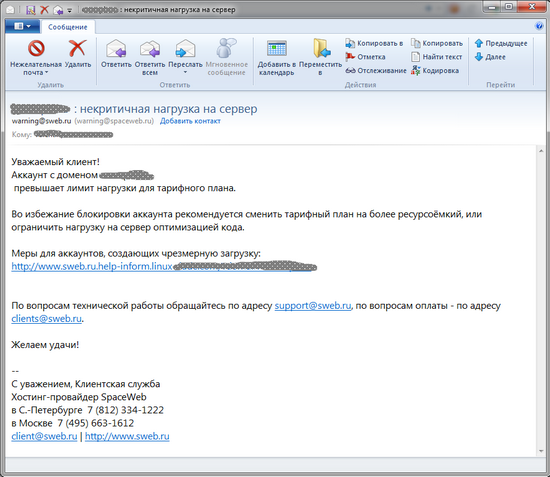

Так, атаке фишеров подверглись пользователи компаний "Петерхост", SpaceWeb и FirstVDS, позже к ним присоединились клиенты провайдеров Timeweb и Agava. Во всех зафиксированных случаях злоумышленники действовали схожим образом. С помощью общедоступных служб WHOIS мошенники определяли список веб-сайтов, размещающихся у выбранного хостинг-провайдера, тем же способом они вычисляли контактный адрес электронной почты владельца ресурса. На этот адрес злоумышленники отправляли письмо якобы от имени администрации хостинг-провайдера. В частности, клиентам SpaceWeb и FirstVDS мошенники сообщали о том, что размещенный у этого провайдера сайт якобы превысил лимит нагрузки для текущего тарифного плана. В целях решения этой проблемы получателю письма предлагалось перейти по ссылке, ведущей на поддельную веб-страницу, внешний вид которой практически полностью копировал оформление официального сайта хостинг-провайдера. В то же время URL фишингового сайта, содержащий в себе часть адреса настоящего ресурса хостинг-провайдера, располагался на другом домене. Если жертва вводила в соответствующую форму учетные данные своего аккаунта, они незамедлительно попадали в руки мошенников.