Общий обзор ситуации

Во втором квартале 2011 года получили развитие тенденции, о которых мы писали в прошлых отчетах, - такие как увеличение числа вредоносных программ под мобильные платформы и их распространение через магазины приложений, целевые атаки на компании и популярные интеренет-сервисы. Однако были и сюрпризы, о которых мы также расскажем далее.

Фальшивые антивирусы - новый виток

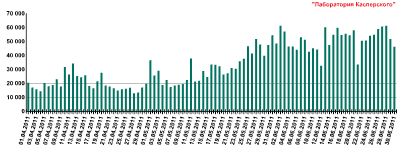

В 2010 году мы отмечали снижение количества игроков на рынке лжеантивирусов и как следствие - уменьшение числа поддельных программ, ими распространяемых. Такое положение дел сохранялась достаточно долго. Однако во втором квартале 2011 года количество поддельных антивирусов, обнаруженных продуктами "Лаборатории Касперского", заметно увеличилось. При этом число заблокированных попыток установки поддельного ПО на компьютеры пользоваталей за три месяца выросло на 300% (!). Бурное нашествие лжеантивирусов началось в марте текущего года, и количество атак продолжает расти.

Количество детектирований лжеантивирусов по дням Q2 2011

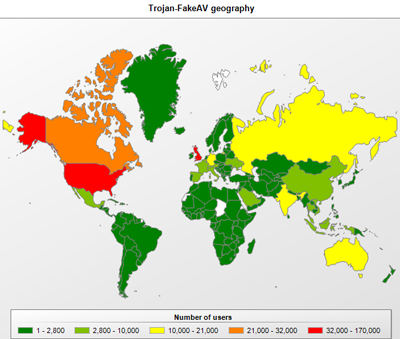

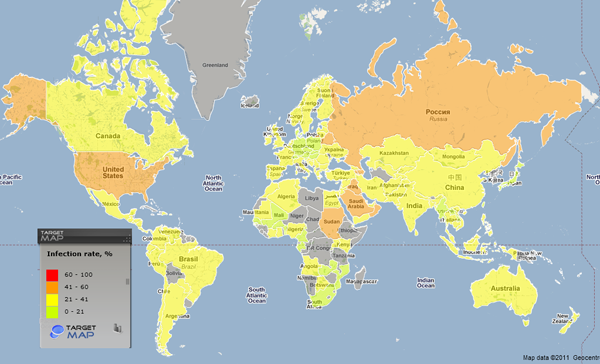

В отличие от 2009 года, когда злоумышленники заражали фальшивыми антивирусами пользовательские компьютеры по всему миру, в настоящее время создатели лжеантивирусов ориентируются на пользователей из развитых стран, таких как США, Великобритания и Канада.

Географическое распределение атак лжеантивирусов Q2 2011

С этим же связана и технологическая эволюция этого вида вредоносных программ.

Эволюция FakeAV: троянцы для Mac

Первый фальшивый антивирус для Mac OS X появился еще в 2008 году, и довольно долго новых лжеантивирусов для Mac не было. Однако в течение второго квартала 2011 года антивирусные аналитики обнаружили сразу несколько "продуктов" с говорящими названиями MacDefender, MacSecurity, MacProtector и им подобными, которые были явно выпущены одними и теми же людьми с целью незаконного обогащения за счет доверчивых пользователей Mac OS X.

Злоумышленники сочли, что активную экспансию на формирующийся рынок зловредов для OS X выгоднее всего начать с FakeAV, поскольку с помощью таких программ довольно легко вводить пользователей в заблуждение.

Чтобы заставить пользователя установить подделку, мошенники использовали сайты, которые имитируют сканирование компьютера. С помощью методов черной поисковой оптимизации они вывели такие сайты в первые строки поисковой выдачи Google Images по популярным в тот момент поисковым запросам. Пользователь, искавший, скажем, "фото смерти усамы бин ладена", попадал на веб-страницу, где якобы происходило сканирование компьютера. После чего пользователь получал сообщение о том, что на его компьютере найдены множественные проблемы, касающиеся безопасности, и предложение установить "бесплатный" антивирусный продукт. Если пользователь соглашался, для установки ему необходимо было ввести свой пароль администратора. После установки фальшивый антивирус, как и его Windows-собратья, срабатывал по накатанной схеме: находил тысячи несуществующих угроз и предлагал "вылечить" компьютер. Кстати, декларируемое количество записей в "базе" у таких лжеантивирусов в несколько раз превышало число известных на сегодня вредоносных программ под Mac. Для "лечения" необходимо было приобрести "полную версию" за $50-100. Отметим, что, покупая предлагаемый "продукт" с помощью кредитной карты, пользователь передавал все данные карты злоумышленникам, которые затем могли снять с нее практически любую сумму.

31 мая, почти через месяц после появления первого обнаруженного в 2011 году лжеантивируса для Mac, компания Apple выпустила security-патч для встроенной в OS X защиты Xprotect, который автоматически удалял фальшивые антивирусы, известные на тот момент. Однако уже несколько часов спустя злоумышленники выпустили новую версию своей программы, которая в течение последующих 24 часов не детектировалась Xprotect. Такой быстрый обход защиты связан с тем, что Xprotect использует очень простую технологию обнаружения вредоносного ПО - сигнатурный сканер. Это позволяет злоумышленникам, изменив всего несколько байт в программе, добиваться сбоя в детектировании. Позже, для того чтобы обходить защиту Xprotect более эффективно, вирусописатели добавили в схему заражения небольшой загрузчик, детектируемый продуктами "Лаборатории Касперского" как Trojan-Downloader.OSX.FavDonw. Такая схема более эффективна по очень простой причине: Xprotect сканирует только те файлы, которые были загружены из интернета с помощью браузера. В случае же использования загрузчика файл лжеантивируса вообще не сканируется. Как следствие, злоумышленники могут легко обходить встроенную защиту, постоянно обновляя загрузчик, а основной файл при этом менять незначительно. Кроме того, эта схема атаки не требует у пользователя ввода пароля при установке вредоносной программы.

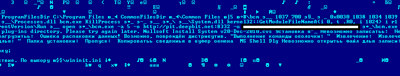

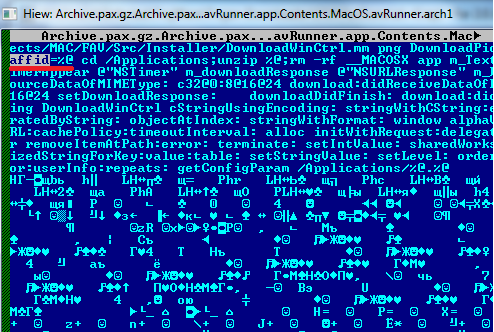

Как и Trojan-FakeAV для Winsows, лжеантивирусы для Mac OS распространяются с помощью небезызвестных партнерок. Об этом говорит наличие строк "affid" (сокращение от affiliate ID) в файлах загрузчика. С помощью этого параметра владельцы партнерки определяют, кому из партнеров необходимо выплатить деньги за установку лжеантивируса.

Часть кода загрузчика лжеантивирусов под OS X Trojan-Downloader.OSX.FavDonw

Поскольку большая часть пользователей Mac OS X находится именно в развитых странах, география распространения фальшивых антивирусов для Mac OS X совпадает с географией распространения аналогичных программ для Widows, о которой шла речь выше.

Мы полагаем, что следующим шагом в развитии вредоносных программ для Mac OS X станет появление универсальных руткитов-загрузчиков под Мас, а также троянцев, ворующих банковскую информацию, таких как ZeuS и SpyEye. В связи с этим мы рекомендуем пользователям Mac серьезно задуматься о безопасности их систем и установить на машины одно из антивирусных решений.

Мобильные троянцы - наступление продолжается

В конце мая в официальном магазине приложений Andoird Market были вновь обнаружены вредоносные программы. Как и в прошлом квартале, это оказались большей частью перепакованные версии легитимных программ с добавленными троянскими модулями. Всего было обнаружено 34 вредоносных пакета. Троянец, который шел в комплекте с пакетом, оказался новой модификацией уже знакомого нам DroidDream (в классификации ЛК - Backdoor.AndroidOS.Rooter). Чтобы троянца можно было заново поместить на Android Market, его функционал немного изменили. При этом эксплойт, который позволяет троянцу получить права администратора и за счет которого было легко обнаружить вредоносный пакет, уже не входил в комплект, а загружался троянцем на зараженный телефон.

Второй нетривиальной угрозой под Andoird OS, которая активно развивалась в течение квартала, стал бэкдор, детектируемый продуктами "Лаборатории Касперского" как Backdoor.AndroidOS.KunFu. Троянец работает по традиционной схеме с подключением к серверу, имя которого записано в теле программы. После установки троянец с помощью известного эксплойта "Rage against the cage" получает права администратора. Собрав информацию о зараженном устройстве и отослав ее злоумышленнику, троянец получает команды с сервера. Вредоносная программа может без ведома пользователя устанавливать, а затем и запускать пакеты приложений и посещать страницы в интернете. Основной канал распространения этого троянца - различные неофициальные магазины приложений. Нацелен троянец в основном на пользователей из Китая, на хостингах в этой же стране находятся и управляющие серверы.

Заметим, что автор очень заинтересован в жизнеспособности троянца и старается обходить детектирование со стороны антивирусов. Такое поведение не характерно для мобильных вирусописателей, которые редко учитывают, что их троянец может быть удален с телефона антивирусом. В течение трех месяцев было обнаружено более 29 (!) модификаций этой вредоносной программы. Кроме того, код эксплойта, используемого для повышения прав, зашифрован с помощью алгоритма DES. В последних версиях троянец подвергся серьезной переработке: библиотека с основным функционалом была переписана из Java в Native-код. Таким образом автор вредоносной программы, видимо, надеялся усложнить ее анализ.

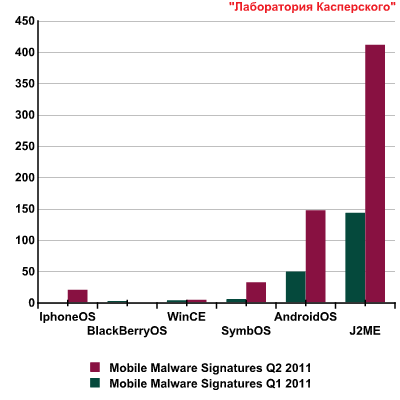

По нашей статистике рост количества мобильных угроз под различные мобильные платформы набирает обороты.

Число добавленных сигнатур для новых мобильных зловредов под разные платформы Q1 и Q2 2011

Количество записей, детектирующих зловреды под J2ME (вредоносное ПО для телефонов и смартфонов начального уровня), за квартал увеличилось в два раза, а число детектов вредоносных программ для Android OS выросло почти в три раза.

Текущая схема монетизации большинства мобильных троянцев в настоящее время связана с отправкой SMS-сообщений на короткие номера. В результате либо со счета пользователя списываются деньги, либо владельца телефона без его согласия подписывают на платный сервис. Во втором случае, более распространенном в Азиатском регионе, пользователю с сервиса приходит SMS-сообщение с информацией о подписке. Чтобы владелец телефона не заподозрил неладное, троянцы удаляют сообщение о платной подписке, как только оно приходит. Таким образом, троянцы могут паразитировать на одном устройстве очень долго - и приносить своему хозяину постоянный доход.

Настораживает тот факт, что вредоносные программы для мобильных устройств распространяются не только через различные ресурсы, принадлежащие третьим лицам, но и через официальные магазины приложений. Очевидно, что Android Market необходимо пересмотреть политику публикации приложений. Но пока владельцы и официального магазина, и неофициальных не спешат вносить изменения в правила, что играет на руку вирусописателям. В такой ситуации количество желающих заработать нечестным путем за счет рядовых пользователей будет расти, что скажется и на количестве угроз, и на их качестве. Для рядового пользователя это означает лишь одно: если вы еще не установили на своем мобильном устройстве антивирусный продукт, сделайте это. Иначе велик шанс, что вы будете не единственным пользователем своего телефона.

Репутация под угрозой

Второй квартал 2011 года оказался еще более насыщенным инцидентами, связанными со взломом крупных компаний, чем первый. В список пострадавших вошли такие компании, как Sony, Honda, Fox News, Epsilon, Citibank. В большинстве случаев была украдены данные клиентов компаний.

Персональные данные множества пользователей могут быть интересны и киберкриминалу (для проведения различного рода атак, в особенности целевых), и некоторым легальным коммерческим структурам. При этом нет никакой информации о продаже этих данных на черном рынке или использовании злоумышленниками. Такое поведение хакеров говорит о том, что заработать на продаже краденой информации не было их главной целью.

Второй квартал 2011 года многим запомнится одной из самых крупных утечек персональных данных, произошедшей в результате взлома сервисов, принадлежащих компании Sony: PlayStation Network, Qriocity и Sony Online Entertainment. По оценкам самой Sony [PDF 5,47 Мб], в руках злоумышленников могли оказаться данные 77 миллионов (!) пользователей сервисов PSN и Qriocity. Несколько недель, пока велось расследование инцидентов и шло обновление системы безопасности, сервисы Sony были недоступны по всему миру, что, естественно, вызвало негодование клиентов компании. Когда пришло время возобновления работы сервисов, пользователи должны были восстановить свои аккаунты, используя для идентификации в том числе некоторые персональные данные, которые могли быть украдены в ходе атаки. При этом важно отметить, что никакой информации от пользователей об инцидентах при восстановлении аккаунтов не поступило.

Помимо личных данных пользователей, подобные сервисы хранят данные кредитных карт клиентов, которые пользовались их платными услугами. После взлома сервисов Sony на подпольных форумах поговаривали о том, что взломщики могли похитить и секретные коды cvv2, которые необходимы для совершения транзакций. Однако компания заявила, что в руках хакеров может быть только часть информации о кредитных картах без кода cvv2, а именно номер карты и срок ее действия. Опять же, никаких новостей о том, что эта информация была использована или продана в злонамеренных целях, не было.

На сегодняшний день в открытом доступе нет данных о том, кто и зачем провел эту атаку. Все перечисленные выше факты наводят на мысль, что главной целью хакеров было не получить финансовую выгоду, а навредить репутации корпорации. Заметим, что по информации английских продавцов игр и консолей (http://news.cnet.com/8301-13506_3-20062596-17.html), после возникновения проблем в PSN количество возвратов и обменов приставок производства Sony сильно возросло. Как известно, чтобы заработать хорошую репутацию, нужны годы, а потерять ее можно и за считаные часы.

"Хактивисты"

Волна "хактивизма" - взлома или вывода из строя каких-либо систем в знак протеста против действия государственных органов или больших корпораций - продолжает набирать силу. Во втором квартале на сцене появилась новая группировка LulzSec, за 50 дней своего существования успевшая взломать множество систем и опубликовать личную информацию десятков тысяч пользователей.

Как и в случае с уже знакомыми нам Anonimous, действия LulzSec не были мотивированы жаждой наживы. Сами представители группировки утверждают, что они взламывали серверы компаний просто "смеха ради". При этом, в отличие от Anonimous, новая группировка более активно использовала социальные медиа, в том числе Twitter, для оповещения мира о своих действиях.

Под удар LulzSec попали и крупные корпорации, такие как Sony, EA, AOL, и государственные органы: сенат США, ЦРУ, SOCA UK и т.д. Информация, которая попадала в руки LulzSec в результате атак, публиковалась на их сайте, а затем выкладывалась в torrent-сети. Чаще всего это были персональные данные пользователей.

Будет не лишним разобраться, каким образом группировка могла проникать внутрь защищенных систем. Многие атаки могли быть совершены с использованием уже известных механизмов для автоматического поиска уязвимостей, в том числе SQL-инъекций. Получив доступ к данным, хранившимся на наименее защищенном сервере, таким как логины и пароли / хеши паролей, хакеры могли использовать их для последующих взломов, ведь даже люди, имеющие права администраторов сетей, до сих пор часто используют один и тот же пароль для различных сервисов.

Со временем атаки LulzSec получили политическую окраску. LulzSec объединила усилия с группировкой Anonimous для организации ряда атак на государственные органы и крупные корпорации с целью публикации закрытых данных. В результате серии атак под общим названием "AntiSec" хакеры смогли получить доступ в том числе к данным полиции Аризоны. В открытом доступе была размещена переписка сотрудников, засекреченные документы, а также персональная информация и пароли некоторых сотрудников полиции. Сами представители группировки объявили, что они совершили эту атаку в знак протеста против решения сената Аризоны об ужесточении миграционной политики. ("We are targeting AZDPS specifically because we are against SB1070 and the racial-profiling anti-immigrant police state that is Arizona").

Естественно, все эти атаки не могли не привлечь внимания со стороны правоохранительных органов. В Испании было арестовано 3, а в Турции 32 человека по подозрению в причастности к атакам, организованным группой Anonimous. В конце июня LulzSec объявила о своем роспуске. Возможно, одной из причин этого роспуска стало расследование, которое активно ведется сразу в нескольких странах мира с целью выявления и поимки членов группировки.

К сожалению, действия по раскрытию личных данных пользователей, которые предпринимают "хактивисты" безнравственны и безответственны. Даже раскрытие данных, на первый взгляд, никак не связанных с деньгами, может иметь для пользователей вполне ощутимые последствия, в том числе финансового характера. Во-первых, многие пользователи, несмотря на увещевания специалистов по компьютерной безопасности, используют одни и те же пароли для доступа к различным сервисам, включая банковские. Во-вторых, опубликованные данные могут заинтересовать преступников, действующих в реальном мире. Кстати, в сохранении своей анонимности члены группировки весьма заинтересованы. И призыв раскрыть информацию очень странно звучит из уст людей, которые активно стараются скрыть собственные имена.

Атаки на правительственные организации, несомненно, будут продолжаться даже после официального роспуска LulzSec. Системным администраторам крупных компаний и государственных организаций необходимо провести тестирование своих систем, в противном случае следующая волна "хактивизма" может добраться и до них.

Киберкриминал и закон

В апреле 2011 года был закрыт еще один ботнет - Coreflood. По решению суда министерство юстиции США и ФБР получили доступ к 5 управляющим серверам, что в дальнейшем позволило перехватить управление ботсетью. Ботнет был построен на основе вредоносной программы Backdoor.Win32.Afcore и по данным ФБР насчитывал на момент закрытия 2 000 000 компьютеров.

Закрытие ботсетей является сложной задачей не только с технической точки зрения, но и с юридической. После получения контроля над Coreflood у правоохранительных органов появилась возможность одним нажатием клавиши удалить все боты с зараженных компьютеров. Однако такие действия могли бы нарушить законы других стран, ведь зараженные ботами машины находятся не только в США. Поэтому для удаления ботов сначала пришлось определить местонахождение зараженных компьютеров по IP-адресу. Затем правоохранительные органы США получили согласие на удаление бота от организаций, чьи компьютеры были заражены, а также разрешение суда на дистанционное удаление вредоносной программы. В итоге ботнет Coredlood потерял б о льшую часть своих ресурсов. Однако, как и в случае с Rustock, пока не найдены истинные владельцы ботнета, существует вероятность, что они вернутся к своему подпольному бизнесу, создав новую сеть зомби-машин.

Еще более сложным, чем закрытие ботнетов типа Coreflood, Rustock и Bredolab, может стать закрытие децентрализованных ботнетов, таких как Kido, Hlux и Palevo. Закрыть такие ботнеты можно единственным способом - запустив процедуру перехвата управления ботами. По сути это будет означать модификацию вредоносных программ на пользовательских компьютерах, расположенных в разных странах мира. На сегодняшний день законодательной базы, которая позволила бы правоохранительным органам и специалистам по безопасности совершать подобные действия, просто не существует.

Надеемся, что правоохранительные органы продолжат действия по закрытию ботнетов, а юристы разных стран смогут объединить усилия для создания условий, необходимых для очистки зараженных компьютеров во всем мире.

Как показывает практика, наиболее эффективным способом борьбы с компьютерными преступлениями является поимка самих киберпреступников. 17 июня 2011 парламент Японии принял закон, в котором предусматривается наказание за создание и распространение вредоносных программ.

До принятия этого закона в Стране восходящего солнца не было никакой возможности наказать человека за злонамеренное создание вредоносных программ. Вирусописателей приходилось судить по "смежным" статьям, например, за нарушение копирайтов, пиратство, причинение вреда чужому имуществу и т.п. Такой способ борьбы с вирусописателями не был эффективным, и поэтому требовалось изменение законодательства.

По новому закону интернет-провайдеры должны хранить логи 2 месяца и выдавать их при необходимости правоохранительным органам.

Япония сделала большой шаг в сфере борьбы с киберпреступлениями.

Виртуальная валюта и реальные проблемы

В 2009 году программистом и математиком Сатоси Накамото был начат интересный проект по созданию криптовалюты Bitcoin. Концепция этой валюты имеет несколько важных особенностей. У Bitcoin нет какого-либо централизованного эмитента и регулятора, деньги генерируются на компьютерах пользователей, запустивших специальную программу, а все денежные переводы в системе Bitcoin являются анонимными. Сегодня Bitcoin достаточно активно используется при онлайн-оплате различных товаров и услуг. Существуют биржи, где можно поменять эти электронные деньги на реальную валюту: доллары, фунты, японские йены и т.д. Стоит упомянуть, что этой валютой также любят пользоваться различные киберкриминальные элементы, например, группировка LulzSec принимала "пожертвования" в Bitcoin, да и на некоторых подпольных форумах тоже можно расплатиться за вредоносные программы криптовалютой.

Растущая популярность Bitcoin не могла не привлечь внимание людей, готовых получить деньги не вполне честным путем. Зашифрованный кошелек с деньгами хранится на компьютере пользователя, доступ к кошельку можно получить, введя пароль. Злоумышленники решили, что можно украсть кошельки, а затем попробовать подобрать к ним пароли. В конце июня экспертами по безопасности был обнаружен достаточно простой троянец, который при запуске на компьютере пользователя отсылал по почте файл его bitcoin-кошелька злоумышленнику. Неизвестно, удалось ли хозяину вредоносной программы взломать кошельки, но если троянца доработать, то он будет представлять реальную угрозу для держателей криптовалюты. К тому же, учитывая тенденцию к воровству с помощью ботов всей возможной информации с компьютеров, этот функционал может попасть в популярные вредоносные программы, которые отслеживают всю активность на компьютере.

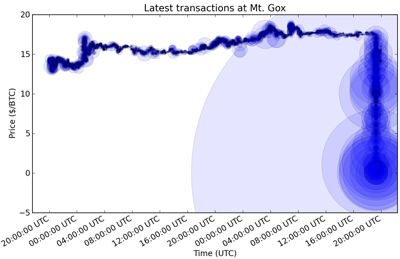

Неприятным событием для экономики Bitcoin во втором квартале 2011 года стал обвал его курса на одной из самых популярных бирж "Mt. Gox". В течение нескольких минут курс обмена упал с $16 до нескольких центов за Bitcoin. Причина обвала - продажа с одного взломанного аккаунта огромного количества биткойнов по очень низкой цене. Обнаружив резкое падение курса, администрация биржи очень быстро приняла правильное решение и остановила торги, а все подозрительные транзакции были отменены.

Обвал курса Bitcoin 20 июня 2011г.

Позднее выяснилось, что взлом аккаунта стал возможным из-за утечки из базы логинов, электронных адресов и хешированных паролей пользователей биржи. Очевидно, что злоумышленник подобрал пароли и устроил обвал курса, чтобы погреть на этом руки. До этого инцидента на сайте "Mt. Gox" была обнаружена уязвимость типа Cross Site Request Forgery, позволявшая злоумышленникам с помощью специальных запросов обманом заставлять пользователей производить транзакции с Bitcoin. Эти случаи наглядно показали, что даже если биржа работает с виртуальными деньгами, ее защита должна быть очень хорошо продумана.

Bitcoin Mining по-русски - Trojan.NSIS.Miner.a

Пока сгенерировано только 6,8 миллионов монет Bitcoin из планируемого 21 миллиона, каждый может участвовать в генерации биткойнов (Bitcoin Mining) и получать за это вознаграждение в виде созданных монет.

Некие киберпреступники - судя по строчкам в коде, русскоговорящие - решили, что воровать кошельки и подбирать к ним пароли достаточно накладно, а вот заставить ничего не подозревающих пользователей генерировать для них деньги - затея неплохая. В конце июня нашими аналитиками была обнаружена вредоносная программа, состоящая из легальной программы по созданию монет (bcm) и управляющего троянского модуля. После запуска троянца зараженный компьютер начинает генерировать монеты для злоумышленников. Территория распространения троянца - Россия (37%), Индия (12%), Украина (7%), Казахстан (5%) и Вьетнам (3%). К счастью, обман был замечен достаточно быстро автоматической системой биткойн-пула, и аккаунт злоумышленника в системе создания денег был заблокирован, а затем и удален.

Часть кода Trojan.NSIS.Miner.a с указанием, куда переводить сгенерированные Bitcoin

Важно отметить, что жизнеспособность всей системы криптовалюты Bitcoin зависит от доверия к ней со стороны пользователей и отсутствия "фальшивых" монет. Описанные выше случаи показывают, что злоумышленники активно пытаются найти брешь в системе безопасности различных составляющих экономики Bitcoin. Думается, что администраторы бирж и биткойн-пулов должны быть заинтересованы в защите своих систем и в сохранении репутации, ведь иначе весь их бизнес может рухнуть вместе с доверием к системе Bitcoin.

Статистика

Ниже мы рассмотрим статистику, полученную в результате работы различных компонентов защиты от вредоносных программ. Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов "Лаборатории Касперского" из 213 стран мира.

Угрозы в интернете

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносного кода с зараженной веб-страницы. Зараженными могут быть сайты, специально созданные злоумышленниками, веб-ресурсы, контент которых создается пользователями (например, форумы), и взломанные легитимные ресурсы.

Детектируемые объекты в интернете

Во втором квартале 2011 года было отражено 208 707 447 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира. Всего в данных инцидентах было зафиксировано 112 474 разных вредоносных и потенциально нежелательных программ.

TOP 20 детектируемых объектов в интернете

| № | Название* | % от всех атак** |

| 1 | Blocked | 65,44% |

| 2 | Exploit.Script.Generic | 21,20% |

| 3 | Trojan.Script.Iframer | 15,13% |

| 4 | Trojan.Win32.Generic | 7,70% |

| 5 | Trojan-Downloader.Script.Generic | 7,66% |

| 6 | Trojan.Script.Generic | 7,57% |

| 7 | AdWare.Win32.FunWeb.kd | 4,37% |

| 8 | AdWare.Win32.FunWeb.jp | 3,08% |

| 9 | Hoax.Win32.ArchSMS.heur | 3,03% |

| 10 | Trojan-Downloader.JS.Agent.fxq | 2,51% |

| 11 | Trojan.JS.Popupper.aw | 2,18% |

| 12 | Trojan.HTML.Iframe.dl | 1,76% |

| 13 | Trojan-Downloader.Win32.Generic | 1,62% |

| 14 | AdWare.Win32.HotBar.dh | 1,49% |

| 15 | Worm.Script.Generic | 1,30% |

| 16 | Exploit.JS.CVE-2010-1885.k | 1,20% |

| 17 | Hoax.Win32.ArchSMS.pxm | 1,04% |

| 18 | Trojan.JS.Redirector.pz | 0,87% |

| 19 | Trojan.JS.Agent.bun | 0,85% |

| 20 | Hoax.Win32.Screensaver.b | 0,84% |

* Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

На первом месте рейтинга различные вредоносные URL (65,44%), входящие в наш черный список, - адреса веб-страниц с эсплойт-паками, ботами, троянцами-вымогателями и т.п.

Половина программ, попавших в TOP 20, - это зловреды, так или иначе используемые в drive-by атаках: скриптовые загрузчики, редиректоры, эксплойты. Злоумышленники все больше внимания уделяют обходу различных средств анализа вредоносного кода, написанного на скриптовых языках (JS, VBS и т.п.). Для этого они разными способами скрывают основной функционал скрипта в неожиданных с точки зрения анализаторов местах html-кода. Как следствие, большинство таких программ детектируется эвристическими методами как generic.

На втором месте в TOP 20 оказался Exploit.Script.Generic (+6,5%), сместив оттуда троянцев-загрузчиков, которые весьма долго занимали это место. Под этим именем детектируются различные скриптовые эксплойты, с которыми связана пятая часть всех зарегистрированных атак через интернет. Это говорит о том, что количество так называемых drive-by атак, начинающихся с использования эксплойтов, продолжает расти, а атаки, в ходе которых пользователю нужно самому скачать и запустить вредоносный файл, злоумышленники используют все реже.

6 детектируемых объектов из TOP 20 являются рекламным ПО или программами-обманками. Рекламное ПО семейства FunWeb занимает сразу две строчки (7-ю и 8-ю) по частоте детектирования. Чаще всего установка таких программ блокировалась на компьютерах пользователей в США (25,2%) и Индии (32,7%). Программы-обманки типа Hoax.Win32.ArchSMS, которые представляют собой платные инсталляторы, устанавливающие бесплатные программы, также занимают две строчки в рейтинге (17-ю и 20-ю).

Страны, на ресурсах которых размещены вредоносные программы

Во втором квартале 2011 года в десяти странах мира было сконцентрировано 87% веб-ресурсов, используемых для распространения вредоносных программ (на 2% меньше, чем в прошлом квартале). Для определения географического источника атаки использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен домен, и установление географического местоположения IP-адреса (GEOIP).

Распределение веб-ресурсов, на которых размещены вредоносные программы, по странам. Второй квартал 2011

Развитие законодательства и успехи в борьбе с киберпреступниками в США и странах Западной Европы могут привести к постепенному перемещению хостингов, используемых для распространения вредоносных программ, из развитых стран в развивающиеся. Лидируют по уменьшению количества хостингов с вредоносным кодом Нидерланды, чья доля по сравнению с прошлым месяцем уменьшилась на 4,3% и составила 7,8%. Активные действия нидерландской полиции, в том числе по нейтрализации ботнетов (Bredolab, Rustock), отпугивают киберпреступников.

Также продолжается уменьшение количества хостингов, на которых размещены вредоносные программы, в Китае: доля, которая приходится на эту страну, уменьшилась еще на 2% и достигла 5,6%. Если два года назад китайские хостинги были основным рассадником зловредов в глобальной паутине, то теперь они постепенно исчезают с антивирусных радаров.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали, насколько часто в течение квартала пользователи в каждой из стран сталкивались со срабатыванием веб-антивируса.

10 стран, где пользователи подвергаются наибольшему риску заражения через интернет

| № | Страна* | % уникальных пользователей** |

| 1 | Оман | 55,70% |

| 2 | Россия | 49,50% |

| 3 | Ирак | 46,40% |

| 4 | Азербайджан | 43,60% |

| 5 | Армения | 43,60% |

| 6 | Судан | 43,40% |

| 7 | Саудовская Аравия | 42,60% |

| 8 | Белоруссия | 41,80% |

| 9 | США | 40,20% |

| 10 | Кувейт | 40,20% |

*При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, подвергшихся веб-атакам, от числа всех уникальных пользователей продуктов ЛК в стране.

За исключением США в TOP 10 вошли страны двух категорий. Первая - это страны постсоветского пространства. В этих странах большое распространение получили различные мошеннические программы. В их число входят зловреды, отсылающие SMS на премиум-номера для перевода денег злоумышленникам, - например, Hoax.Win32.ArchSMS.

Вторая категория - это страны Востока: Ирак, Судан, Оман, Саудовская Аравия и Кувейт. Максимальный риск заражения зафиксирован в Омане, где хотя бы одной атаке за квартал подвергался каждый второй пользователь.

По степени риска заражения компьютеров пользователей все страны можно разбить на несколько групп.

- Группа повышенного риска. В эту группу с результатом 41-60% вошли 8 из 10 стран, попавших в TOP 10: Оман, Россия, Ирак, Азербайджан, Армения, Судан, Саудовская Аравия и Белоруссия.

- Группа риска. В эту группу с показателями от 21% до 40% попали 94 страны, в том числе США (40,2%), Китай (34,8%), Англия (34,6%), Бразилия (29,6%), Перу (28,4%) Испания (27,4%), Италия (26,5%), Франция (26,1%), Швеция (25,3%) и Нидерланды (22,3%).

- Группа самых безопасных при интернет-серфинге стран. В эту группу во втором квартале 2011 года вошли 28 стран с показателями 11,4-20%, в том числе Швейцария (20,9%), Польша (20,2%), Сингапур (19,6%) и Германия (19,1%).

Риск заражения через интернет компьютеров пользователей

По сравнению с первым кварталом 2011 года состав группы повышенного риска изменился - из нее вышел Казахстан (-1%) и вошли Судан (+4,5%) и Саудовская Аравия (+2,6%).

Особо отметим, что к показателям группы повышенного риска, приблизились США с 40,2%. Это связано с увеличением количества фальшивых антивирусов, о которых мы рассказывали в первой части отчета. Увеличение общего числа детектируемых фальшивых антивирусов обусловлено в первую очередь ростом количества детектов именно в США. Киберпреступники в этой стране стараются активно заражать компьютеры с помощью ботов TDSS и Gbot. Сайты, с которых ведется распространение этих программ, в этом регионе находятся на втором и шестом местах по частоте попыток загрузки вредоносных программ.

В группу риска во втором квартале 2011 года вошло на 8 стран больше, чем в первом

В группе самых безопасных при веб-серфинге стран стало на 5 стран меньше. В частности, Финляндия (22,1%), переместилась оттуда в группу риска.

Меньше всего процент пользователей, атакованных при просмотре страниц в интернете, в Японии (13%), на Тайване(13,7%), в Чехии (16,1%), Дании (16,2%), Люксембурге (16,9%), Словении (17,8%) и Словакии (18,3%).

Локальные угрозы

Все статистические данные в этой главе получены на основе работы on-access-scanner.

Детектируемые объекты, обнаруженные на компьютерах пользователей

Во втором квартале 2011 года наши антивирусные решения успешно заблокировали 413 694 165 попыток локального заражения на компьютерах пользователей, участвующих в Kaspersky Security Network.

Всего в данных инцидентах было зафиксировано 462 754 разных вредоносных и потенциально нежелательных программ. В их число попадают, в частности, объекты, которые проникли на компьютеры не через Web, почту или сетевые порты - например, по локальной сети или через съемные накопители.

Как мы видим, уникальных объектов на три порядка меньше, чем попыток заражения. Это говорит о том, что разработка опасных вредоносных программ сосредоточена в руках небольшого круга лиц.

TOP 20 детектируемыхе объектов, обнаруженных на компьютерах пользователей

| № | Название* | % уникальных пользователей** |

| 1 | DangerousObject.Multi.Generic | 35,93% |

| 2 | Trojan.Win32.Generic | 23,02% |

| 3 | Net-Worm.Win32.Kido.ir | 13,48% |

| 4 | Virus.Win32.Sality.aa | 5,92% |

| 5 | AdWare.Win32.FunWeb.kd | 4,99% |

| 6 | Net-Worm.Win32.Kido.ih | 4,57% |

| 7 | Virus.Win32.Sality.bh | 4,44% |

| 8 | Trojan.Win32.Starter.yy | 4,43% |

| 9 | Hoax.Win32.ArchSMS.heur | 3,91% |

| 10 | Worm.Win32.Generic | 3,65% |

| 11 | Trojan-Downloader.Win32.Geral.cnh | 2,62% |

| 12 | Virus.Win32.Sality.ag | 2,45% |

| 13 | HackTool.Win32.Kiser.zv | 2,29% |

| 14 | Hoax.Win32.ArchSMS.pxm | 2,22% |

| 15 | HackTool.Win32.Kiser.il | 2,19% |

| 16 | Worm.Win32.FlyStudio.cu | 2,09% |

| 17 | Trojan.JS.Agent.bhr | 2,03% |

| 18 | Virus.Win32.Nimnul.a | 2,02% |

| 19 | Hoax.Win32.Screensaver.b | 1,95% |

| 20 | Trojan-Downloader.Win32.VB.eql | 1,81% |

* Детектирующие вердикты модуля антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей, на компьютерах которых антивирус детектировал данный объект, от числа всех уникальных пользователей продуктов ЛК, у которых происходило срабатывание антивируса.

Первое место в рейтинге занимают различные вредоносные программы, обнаруженные с помощью "облачных" технологий. Эти технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, зато у антивирусной компании "в облаке" уже есть информация об объекте. В этом случае детектируемому объекту присваивается имя DangerousObject.Multi.Generic.

10 программ из TOP 20 либо имеют механизм самораспространения, либо используются как одна из составляющих в схеме распространения червей.

В этом квартале мы увидели резкое увеличение заражений новым зловредом - Virus.Win32.Nimnul.a. Эта вредоносная программа распространяется двумя путями: с помощью заражения исполняемых файлов и через сменные носители информации с использованием функции автозапуска. Основной регион распространения - азиатские страны, такие как Индонезия (20,7%), Индия (20%), Вьетнам (16,6%), где операционные системы обновляются редко, и защитное ПО установлено далеко не на каждом компьютере. Основной нагрузкой зловреда является доставка на компьютер бэкдора Backdoor.Win32.IRCNite.yb, который подключается к удаленному серверу и включает компьютер-жертву в зомби-сеть.

В двадцатке присутствуют лишь два семейства инфицирующих зловредов: Sality и Nimnul. Разработка данного вида вредоносных программ требует серьезных временных затрат и отличных знаний работы ОС, формата файлов и т.д. При этом их распространение в большинстве случаев очень быстро привлекает к себе внимание антивирусных компаний. Использование инфекторов стало прерогативой лишь некоторых вирусописателей или преступных групп, и в ближайшем будущем количество инфицирующих зловредов может еще сократиться. Вероятнее всего, использование сложных инфекторов мы увидим в целевых атаках, где важно 100% поражение цели, а заказчики атак готовы потратиться на технологически сложные вредоносные программы.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Мы посчитали процент пользователей KSN, на компьютерах которых были заблокированы попытки локального заражения, для каждой страны с числом пользователей больше 10 000. Полученные цифры отражают, насколько в среднем заражены компьютеры в той или иной стране мира.

TOP 10 стран по уровню зараженности компьютеров

| Место | Страна* | % уникальных пользователей** |

| 1 | Бангладеш | 63,60% |

| 2 | Судан | 61,00% |

| 3 | Ирак | 55,50% |

| 4 | Непал | 55,00% |

| 5 | Ангола | 54,40% |

| 6 | Танзания | 52,60% |

| 7 | Афганистан | 52,10% |

| 8 | Индия | 51,70% |

| 9 | Руанда | 51,60% |

| 10 | Монголия | 51,10% |

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от числа всех уникальных пользователей продуктов ЛК в стране.

По сравнению с первым кварталом 2011 года в десятке стран, где пользовательские компьютеры подвергались наибольшему риску локального заражения, произошло одно интересное изменение: туда вошла Индия, где за прошедшие три месяца компьютер каждого второго пользователя хотя бы раз подвергался риску локального заражения. Привлекательность Индии для киберпреступников растет уже не первый год вместе с ростом числа компьютеров в этой стране. Этому способствует и общая невысокая компьютерная грамотность населения страны, и большое количество используемого пиратского ПО, которое не получает обновлений. Если говорить о характере зловредов, пытающихся проникнуть на компьютеры индийских пользователей, то б о льшая их часть направлена на строительство ботнетов. Здесь мы видим множество самораспространяющихся зловредов, таких как Virus.Win32.Sality, Virus.Win32.Nimnul, IM-Worm.Win32.Sohanad. Также стоит отметить различные модификации autorun-червей и троянцев. Как известно, в первом квартале Microsoft выпустила патч, блокирующий автозапуск на сменных носителях. Но патч автоматически устанавливается только на обновляющихся системах, которых в Индии не так много. Очевидно, что для бот-мастеров Индия - это плацдарм из миллионов незащищенных необновляющихся машин, которые долгое время могут быть активны в зомби-сети.

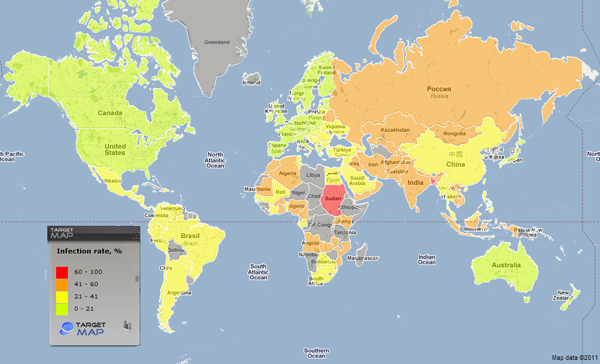

В случае с локальными заражениями мы можем сгруппировать все страны по уровню зараженности:

- Максимальный уровень заражения. В эту группу с показателем более 60% вошли Бангладеш (63,6%) и Судан (61%).

- Высокий уровень заражения. В эту группу с результатом 41-60% вошли 36 стран, в том числе Индия (51,7%), Индонезия (48,4%), Казахстан (43,8%), Россия (42,2%).

- Средний уровень заражения. С показателем 21-40% в эту группу попали 58 стран, в том числе Украина (38,4%), Филиппины (37,1%), Таиланд (35,7%), Китай (35,3%), Турция (32,9%), Эквадор (31,1%), Бразилия (30%) и Аргентина (27,3%),

- Наименьший уровень заражения: 34 страны мира.

Риск локального заражения компьютеров в разных странах

В целом за квартал количество стран с высоким уровнем заражения уменьшилось на 12; стран со средним уровнем стало на 2 больше, а число стран с наименьшим уровнем заражения увеличилось на 10.

В группу наименьшего уровня заражения перешли несколько европейских стран: Греция (19,9%), Испания (19,4%), Италия (19,3%), Португалия (18,6%), Словакия (18,2%), Польша (18,1%), Словения (17,2%) и Франция (14,7%). Количество попыток заражения в этих странах снижается. В первую очередь это связано с серьезным уменьшением числа инцидентов с autorun-червями вследствие обновления ОС Windows, которая распространена более всего. Заметим, что Словакия и Словения также попали в группу наиболее безопасных стран при серфинге в интернете.

В пятерку стран, самых безопасных по уровню локального заражения, вошли:

| Место | Страна | % уникальных пользователей |

| 1 | Япония | 8,20% |

| 2 | Германия | 9,40% |

| 3 | Дания | 9,70% |

| 4 | Люксембург | 10% |

| 5 | Швейцария | 10,30% |

Уязвимости

Во втором квартале 2011 года на компьютерах пользователей было обнаружено 27 289 171 уязвимых приложений и файлов. В среднем на каждом уязвимом компьютере мы обнаруживали порядка 12 различных уязвимостей.

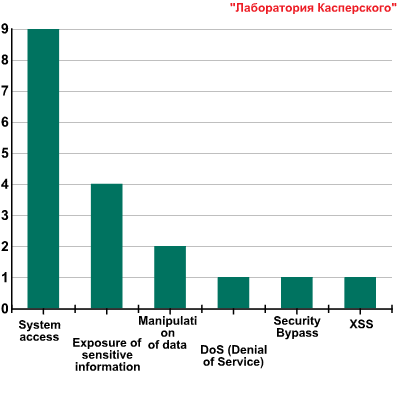

TOP 10 уязвимостей, обнаруженных на компьютерах пользователей, представлена в таблице ниже.

| № | Secunia ID уникальный идентификатор уязвимости |

Название и ссылка на описание уязвимости |

Возможности, которые дает использование уязвимости злоумышленникам |

Процент пользо- вателей, у которых была обнаружена уязвимость |

Дата публи- кации |

Уро- вень опас- ности уязви- мости |

| 1 | SA 41340 | Adobe Reader / Acrobat SING "uniqueName" Buffer Overflow Vulnerability | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 40,78% | 08.09.2010 | Extremely Critical |

| 2 | SA 43262 | Sun Java JDK / JRE / SDK Multiple Vulnerabilities | "Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Раскрытие конфиденциальных данных Манипуляции с данными DoS (Denial of Service) " | 31,32% | 09.02.2011 | Highly Critical |

| 3 | SA 44119 | Adobe Flash Player SharedObject Type Confusion Vulnerability | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 24,23% | 12.04.2011 | Extremely Critical |

| 4 | SA 44590 | Adobe Flash Player Multiple Vulnerabilities | "Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Раскрытие конфиденциальных данных " | 23,71% | 13.05.2011 | Highly Critical |

| 5 | SA 41917 | Adobe Flash Player Multiple Vulnerabilities | "Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Раскрытие конфиденциальных данных обход системы безопасности " | 21,62% | 28.10.2010 | Extremely Critical |

| 6 | SA 44784 | Sun Java JDK / JRE / SDK Multiple Vulnerabilities | "Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Раскрытие конфиденциальных данных Манипулирование даннымиDoS (Denial of Service) " | 12,16% | 08.06.2011 | Highly Critical |

| 7 | SA 43751 | Adobe Flash Player / AIR AVM2 Instruction Sequence Handling Vulnerability | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 9,40% | 08.06.2011 | Extremely Critical |

| 8 | SA 44964 | Adobe Flash Player Unspecified Memory Corruption Vulnerability | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 9,05% | 15.06.2011 | Extremely Critical |

| 9 | SA 42112 | Adobe Shockwave Player Multiple Vulnerabilities | Получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 8,78% | 03.11.2010 | Highly critical |

| 10 | SA 44846 | Adobe Flash Player Unspecified Cross-Site Scripting Vulnerability | Cross-Site Scripting | 8,18% | 06.06.2011 | Less Critical |

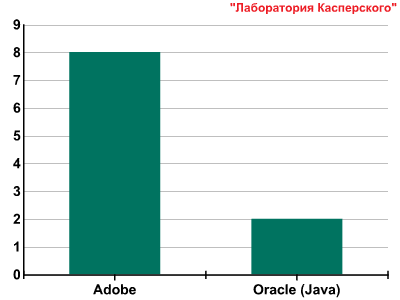

Первый раз за всю историю этого рейтинга в него вошли продукты только двух компаний - Adobe и Oracle (Java). Из рейтинга исчезли продукты компании Microsoft - в прошлых отчетах мы говорили о том, что вскоре это должно произойти. Это связано прежде всего с улучшением работы механизма автоматических обновлений и ростом доли Windows 7.

Производители уязвимых продуктов из TOP 10 уязвимостей

7 уязвимостей, вошедших в рейтинг, связаны с одним продутом - Adobe Flash Player.

Заметим, что из TOP 10 практически исчезли уязвимости, датируемые 2007-2008 годами. 7 из 10 уязвимостей были обнаружены в 2011 году, 3 - в 2010. Это связано с постепенным вытеснением Windows XP и Vista системой Windows 7, в которой дела с автоматическим обновлением идут намного лучше.

Распределение уязвимостей из TOP 10 по типу воздействия на систему

9 уязвимостей из TOP 10 предоставляют злоумышленнику полный доступ к системе, 4 уязвимости также дают возможность получить доступ к важной информации на компьютере пользователя.

Заключение

Во втором квартале 2011 года произошел новый виток развития лжеантивирусов. Причем изменения касаются не только количества распространяемых программ, но и их качества. Количество предотвращенных попыток установки FakeAV на компьютеры, входящие в KSN, выросло на 300(!)%. Что касается качественных изменений, то появились подделки под новую платформу - Mac OS X. К сожалению, пользователи этой системы уделяют не слишком много внимания ее безопасности, поэтому сегмент яблочных компьютеров стал лакомым куском для вирусописателей. Лжеантивирусы под Mac OS распространяются с помощью партнерок. Это означает, что этой платформой заинтересовались профессиональные вирусописатели, и в ближайшем будущем стоит ожидать выхода более сложных и опасных вредоносных программ под Mac OS.

Был отмечен бурный рост количества вредоносных программ под мобильные платформы. Сегодня злоумышленников больше всего интересуют две платформы: J2ME и Android. По сравнению с первым кварталом количество добавленных записей, детектирующих зловреды под J2ME, увеличилось в два раза, а под Android - в три. Основная схема получения выгоды отличается от той, что используется в зловредах для PC. Злоумышленники активно пользуются премиум-номерами и подписками на платные сервисы, с помощью которых они опустошают баланс мобильного счета владельца телефона. В ближайшем будущем вирусописатели станут искать новые схемы нелегального обогащения, так что новостей с мобильного фронта будет больше, а следовательно, возрастет и потребность в соответствующей защите.

Волна "хактивизма" продолжает нарастать, захватывая новые страны по всему миру. Сила "хактивистов" заключается не столько в их "профессионализме", сколько в количестве участвующих хакеров - под натиском множества взломщиков может устоять далеко не каждый сайт. Количество "хактивистов" растет за счет того, что в интернете человек действует, хорошо осознавая свою анонимность и безнаказанность. Поэтому, только найдя и наказав участников атак, правоохранительные органы могут заставить ряды анонимусов поредеть. Правительства разных стран заинтересованы не только в поимке хакеров, но и в остановке самого движения хактивистов, следствием чего может стать ужесточение наказаний за компьютерные преступления, в том числе и DDoS-атаки, а также заключение договоров о сотрудничестве и передаче информации при ведении расследований по делам хактивистов между различными странами.

Поисковый гигант Google в третий раз пытается выйти на рынок социальных сетей. В этот раз - учтя свои предыдущие промахи. Проект Google+, который уже сейчас вызвал огромное количество публикаций в СМИ, очевидно, привлечет внимание и киберпреступников, и киберхулиганов, которые захотят воспользоваться новым сервисом, преследуя свои интересы. К тому же при появлении нового продукта от большой компании обычно возникает эффект мух и варенья: в качестве мух выступают любители поиска уязвимостей, которым интересно опробовать систему безопасности. Facebook и Twitter уже стали для компьютерных мошенников излюбленными площадками для распространения различных зловредов. Google+, судя по всему, не станет исключением.