Общий обзор ситуации

В первом квартале 2011 года в мире IT-угроз произошло немало разных событий. Прогнозы, которые были сделаны в нашем годовом отчете, стали сбываться очень быстро, и ситуация, в особенности с мобильными угрозами и целевыми атаками, продолжает накаляться. Проанализируем наиболее значимые инциденты первого квартала.

Мобильные троянцы - спрашивайте в магазинах!

Начнем обзор с мобильных приложений, написанных злоумышленниками для Android OS и помещенных на Android Market. Вредоносные приложения, коих было обнаружено более полусотни, представляли собой перепакованные версии легальных программ с добавленным троянским функционалом. Целью злоумышленников была информация о телефоне: IMEI- и IMSI-коды. Троянец имел также модуль, позволяющий загружать дополнительные компоненты зловреда на телефон без ведома пользователя. Для получения контроля над телефоном злоумышленникам необходимо было сделать jailbreak (обход защиты телефона с целью открытия полного доступа к файловой системе). Чтобы получить root-привилегии, которые дают практически неограниченные возможности для манипуляций над системой, были использованы уязвимости и известные эксплойты "rage against the cage", при этом эксплойты распространялись в одном пакете с троянцами.

То, что эти эксплойты оказались в паре с троянцами, очень помогло тем пользователям, у которых был установлен Kaspersky Mobile Security 9. Троянцы были новыми и еще не попали в антивирусные базы, а эксплойты, распространяемые вместе с ними, уже успешно детектировались. Пока не были созданы сигнатуры для троянцев, KMS 9 детектировала весь пакет проактивно как Exploit.AndroidOS.Lotoor.g и Exploit.AndroidOS.Lotoor.j. После добавления троянцев в антивирусные базы "Лаборатории Касперского", они детектируются нами как Backdoor.AndroidOS.Rooter (в классификации других компаний - DroidDream).

В сложившейся ситуации возникают два вопроса, на которые мы попытаемся ответить.

- Сложно ли злоумышленникам получить аккаунт разработчика Android Market? - К сожалению, очень просто. За получение аккаунта пользователь должен заплатить всего лишь $25. Понятно, что Google хочет привлечь как можно больше разработчиков для своей OS. Но 25 долларов - это не та пошлина, которая может стать заградительной, и компьютерные преступники могут создавать десятки таких аккаунтов. Получится бесконечная цепочка: Google будет аннулировать аккаунты, с которых распространяются зловреды, а злоумышленники без всяких проблем создавать новые.

- Можно ли усилить контроль над публикуемыми приложениями? - Проблема, прежде всего, в ресурсах, которые должны быть выделены для решения этой задачи. Анализ всего кода, который поступает в различные магазины приложений (не только на Android Market, но и в AppStore, Samsung Market и т.п.), - задача нетривиальная, так как ее очень сложно автоматизировать. Поэтому в будущем в магазинах мы можем столкнуться только с увеличением количества ПО с различными вредоносными довесками.

Как было сказано выше, обнаруженные на Android Market вредоносные программы использовали уязвимости. Заметим, что уязвимыми были устройства с установленной системой версии ниже 2.3 "Gingerbread", релиз которой состоялся 6 декабря 2010 года. По данным Google, спустя три месяца после релиза количество систем с обновленной версией ОС составляло всего 2%. Этот показатель наводит на мысль о том, что что-то мешает пользователям быстро обновлять систему. А дело вот в чем: производители телефонов вносят значительные изменения в операционную систему перед ее установкой на мобильные устройства. После этого обновление установленной ОС не всегда возможно, либо требует участия производителя телефона.

Получается, что возможность установки патчей зависит от производителей мобильных устройств, и часть ответственности за безопасность системы перекладывается на них. Они же во многих случаях не заинтересованы в поддержке и обновлении программного обеспечения на выпущенных устройствах. Поскольку модели смартфонов устаревают очень быстро, обновление ПО устаревших моделей превращается в дополнительные издержки с неочевидной денежной отдачей. Пользователям остается надеяться, что производители примут соответствующие меры и дадут возможность установить обновления на их устройства. Можно ли говорить о безопасности в такой ситуации?

Отметим важный факт: Google имеет возможность удаленно устанавливать / удалять приложения на любое / с любого Android-устройства. На первый взгляд, это отличное подспорье в борьбе с вредоносными программами на уже зараженных телефонах. Однако случай с троянцами на Android Market показал несколько слабых мест такой системы.

Во-первых, получив права администратора, троянцы чувствовали себя вполне свободно на смартфоне пользователя, и удалить их могло только приложение с такими же правами администратора. Для удаления этих троянцев Google пришлось выпустить специальную программу, имеющую такие права.

Во-вторых, дальнейшее развитие технологий мобильных зловредов может привести к ситуации, когда этот механизм удаленного управления может просто отключаться троянцами, наподобие того, как это происходит на PC с Windows Update.

В-третьих, существующая система подразумевает ликвидацию троянских программ на зараженных телефонах, но не предупреждение заражения смартфонов. Но если деньги или важная информация будут украдены с помощью троянца, то его удаление уже не спасет положения.

В целом, ситуация с Android OS начинает напоминать текущую ситуацию с Windows:

- существует огромное количество Android-устройств с устаревшим ПО, которое содержит различные незакрытые уязвимости;

- сообщения системы безопасности, появляющиеся в момент запуска и установки любого приложения, в абсолютном большинстве случаев пользователем игнорируются;

- как и в случае Windows, где большинство зараженных компьютеров - это компьютеры, пользователи которых обладают правами администратора, на Android-системах наибольшему риску заражения подвергаются устройства после jailbreak;

- связь мобильных вредоносных программ с их хозяевами строится по классической для Windows-зловредов схеме с использованием командных центров, что в конечном счете ведет к появлению мобильных ботнетов;

- существует возможность обхода систем контроля приложений: в Android OS установка приложений возможна не только из Android Market.

С 2007 года количество ежегодно добавляемых сигнатур, детектирующих мобильные зловреды, практически удваивается.

Количество новых сигнатур мобильных зловредов, добавляемых в антивирусные базы

Учитывая статистику, полученную в первом квартале этого года, можно уже сейчас уверенно сказать, что в 2011 году будет обнаружено в два с лишним раза больше вредоносных программ для мобильных устройств, чем годом ранее.

Ситуация с мобильными зловредами особенно настораживает с учетом того, что на мобильных устройствах уже сейчас хранится множество важной информации, а в ближайшем будущем смартфоны превратятся в мобильные кошельки. Кроме того, использование для работы сотрудниками компаний личных мобильных устройств (так называемая консьюмеризация) приводит к тому, что проблема утечки информации со смартфонов отдельно взятых пользователей превращается в настоящую головную боль для компаний, в которых они работают.

Целевые атаки

Интересующие нас события берут свое начало в 2010 году. В конце прошлого года группа Anonymous взяла на себя ответственность за DDoS-атаки на сайты Mastercard, Visa и Paypal в поддержку сайта Wikileakes. Многим стало интересно, кто же скрывается под маской Anonymous. В начале 2011 года компания HBGary, занимающаяся компьютерной безопасностью, объявила, что располагает информацией о том, кто именно стоит за этими атаками. Однако через несколько дней сама HBGary подверглась хакерской атаке.

Первый квартал 2011 года ознаменовался несколькими атаками на различные организации. Помимо атаки на HBGary, хакеры взломали RSA, BMI, Lush, сайты Play.com, wiki.php.net и т.д. В результате успешных атак в руках злоумышленников оказалась различная информация (в том числе персональные данные пользователей), которая, хотя и не дает возможности быстрого обогащения, но представляет интерес для киберпреступников.

Еще несколько лет назад взлом серверов крупной компании был исключительной ситуацией, но сейчас, к сожалению, такие события переходят в разряд обыденных. Все указывает на то, что часть профессиональных киберпреступников нащупала новую золотую жилу и переключилась с массовых заражений компьютеров домашних пользователей на взлом серьезных корпораций. Для киберпреступников это более рискованно (ведь корпорации, в отличие от домашних пользователей, точно будут принимать ответные меры), но ставки в целевых атаках на компании выше, а конкурентов в этом сегменте черного рынка меньше.

Настораживает тот факт, что атакам подвергаются и компании, занимающиеся IT-безопасностью. Такие компании, как правило, обслуживают огромное количество клиентов, и в результате взлома баз данных в руках у злоумышленников могут оказаться ключи к большому количеству "кошельков" пользователей в разных странах мира.

Задача взлома серверов компаний, занимающихся IT-безопасностью, с технической точки зрения очень непроста. В случае с HBGary хакеры смогли проникнуть в сеть компании в результате атаки на наименее важный и поэтому хуже всего защищенный сервер технической поддержки. Администратором этого сервера был генеральный директор компании, поэтому, раздобыв на взломанном сервере его логин и пароль, хакеры получили доступ к большому количеству разнообразной информации. Ценность украденной информации была велика, ведь HBGary работает с крупными финансовыми организациями и с государственными органами. Если бы действовали традиционные злоумышленники, то они тут же попытались бы продать ее на черном рынке. Но в данном случае мы столкнулись с нестандартным поведением взломщиков: огромное количество конфиденциальной информации было выложено в открытый доступ. Именно удар по репутации компании, которым стала огласка взлома, и был основной целью злоумышленников.

При взломе RSA свою роль сыграл человеческий фактор. Злоумышленники разослали сотрудникам компании вредоносные xls-файлы c названием "2011 Recruitment Plan.xls", надеясь, что хоть один человек, получивший письмо, откроет файл. Их расчет оказался верен: один из сотрудников RSA открыл злополучный файл, содержащий zero-day эксплойты, что позволило злоумышленникам получить контроль над его компьютером и прорваться сквозь мощную защиту корпоративной сети. Эта история в очередной раз подтверждает: самым слабым звеном IT-защиты компании остаются люди, которые в ней работают. Основным способом укрепления этого звена является обучение, причем не только технических специалистов, но и рядовых сотрудников. Независимо от того, насколько сильна техническая защита компании и насколько профессионально настроены в ней политики безопасности, без четкого понимания всеми сотрудниками основных правил компьютерной безопасности построить действительно защищенную систему невозможно.

Государственные ресурсы - Канады, Франции и Южной Кореи - также подверглись атакам хакеров в первом квартале. Если при атаках на частные компании злоумышленники, как правило, преследуют денежную выгоду, то цель атак на различные государственные структуры не столь прозрачна. В Канаде и во Франции целью злоумышленников были засекреченные документы. А в Южной Корее атаке подверглись принадлежащие правительству аккаунты в Twitter и YouTube. Как и в случае с Anonymous и HBGary, мотивацией для совершения атаки послужила не жажда наживы. Действия взломщиков по большей части являлись акциями протеста против тех или иных решений организаций и органов государственной власти. Интернет прочно вошел в нашу жизнь и постепенно становится не только важной частью глобального информационного поля, но и ареной политической борьбы.

SCADA - все только начинается?

21 марта 2011 года в рассылке seclists.org было опубликовано 24 уязвимости в SCADA-системах различных производителей: Simens, Iconics, 7-Technologies, DATAC.

После нашумевшей истории со Stuxnet уязвимости в SCADA-системах вызывают повышенный интерес компаний, занимающихся безопасностью. Эти системы отвечают за функционирование заводов, электростанций, систем управления светофорами и других жизненно важных объектов человеческой деятельности. Возможность манипуляции такими объектами извне представляет угрозу для миллионов людей.

Принципиального отличия программного обеспечения SCADA от обычного ПО нет. Оно пишется на тех же языках программирования, для коммуникаций используются преимущественно хорошо изученные протоколы, в том числе и сетевые. ПО для SCADA тоже пишут люди, что, несомненно, является основной причиной ошибок. Поэтому в SCADA-системах находят ошибки, вполне типичные для обычного программного обеспечения, и эксплойты для них разрабатываются тоже вполне типичные.

Важно учесть, что в мире существует множество SCADA-систем, которые были сконфигурированы еще при запуске предприятий в эксплуатацию и после этого практически не обновлялись. Да и обновление таких систем не всегда возможно, ведь не все могут позволить себе полигон для тестирования патчей в виде второго завода.

Заметим, что в интернете уже появился Exploit Pack для SCADA-систем. А некоторые из опубликованных уязвимостей в конце марта все еще оставались незакрытыми.

Цифровое недоверие?

Сегодня вся инфраструктура "цифрового доверия" - доверие к производителям файлов, интернет-банкинг, покупки в Сети, электронная почта и другие телекоммуникационные услуги - держится на том, что мы доверяем механизмам проверки цифровых подписей и компаниям, которые выпускают цифровые сертификаты.

Наш прогноз о том, что в 2011 году цифровые сертификаты станут одной из главных проблем IT-безопасности, увы, начинает сбываться. В конце марта вышел бюллетень Microsoft, сообщающий, что от имени компании Comodo, по умолчанию доверенной во всех версиях Windows и Mac OS X, было выпущено 9 поддельных сертификатов. Злоумышленникам поддельные сертификаты дают возможность проводить фишинговые атаки, спуфинг содержимого сайтов и MITM-атаки.

По заявлению компании Comodo, выпуск поддельных сертификатов оказался возможным из-за того, что были взломаны аккаунты двух доверенных партнеров компании. Этот инцидент выявил еще одну проблему: поскольку право выпуска сертификатов от имени доверенной компании передается третьим лицам, пользователи вынуждены доверять не только доверенной компании, но и ее партнерам.

Все сертификаты были выпущены не для финансовых организаций, а для сайтов с многомиллионной аудиторией, принадлежащих крупным компаниям. Важно, что сертификаты были выпущены для различных сервисов, в том числе Google, Gmail, Microsoft Live Mail, Yahoo!, Skype, Mozilla addons. Это нетипично для хакеров старой школы, которых в первую очередь интересуют деньги и, как следствие, финансовые организации. Атаки с такими поддельными сертификатами осуществляются не для наживы, но могут приводить к краже личной информации огромного количества пользователей интернета. Это вписывается в концепцию новых организаторов атак, о которых мы писали в нашем годовом отчете.

Любопытно, что, по информации Comodo, хакерские атаки на партнеров компании шли из Ирана. На территории этой страны был расположен и сайт, на котором впервые был использован поддельный сертификат. Позже человек, выдающий себя за иранского хакера-самоучку, взял на себя ответственность за проникновение в систему и даже опубликовал часть закрытого ключа в качестве доказательства. Однако очевидно, что данная атака была очень тщательно спланирована и проведена профессионально, что вряд ли по силам самоучке. К тому же открыто заявившего о себе хакера так и не удалось найти. Не исключено, что иранский след - ложный и использован для отвода глаз.

Rustock попался, его хозяева на свободе

В середине марта ботнет Rustock перестал рассылать спам. Это событие стало следствием совместной операции Microsoft и правоохранительных органов США, в результате которой были отключены командные центры ботнета. После этого количество спама, рассылаемого во всем мире, уменьшилось на 15%.

Rustock представлял собой ботнет, управляемый через строго определенные командные центры - серверы в интернете, к которым спам-боты обращаются за командами, содержащимися в коде вредоносных программ. Отключение командных центров ботнета привело к тому, что его владельцы потеряли контроль над зараженными машинами. Заново получить контроль над компьютерами, входившими в отключенный ботнет, и управлять уже установленными ботами злоумышленникам не удастся, однако это не означает, что о Rustock можно забыть навсегда.

Бот был создан с единственной целью - рассылать спам, поэтому его функционал минимален: сокрытие в системе, получение команд от владельца и собственно рассылка миллионов незапрошенных писем. Функции самораспространения в Rustock никогда не было. Для создания зомби-сети использовались мощности других ботнетов: вредоносным программам на уже зараженных компьютерах (чаще всего Trojan-Downloader.Win32.Harnig) злоумышленники отдавали команды на загрузку и установку спам-бота Rustock. Типичным прибежищем Rustock является компьютер без антивируса под управлением необновляющейся Windows XP. В мире насчитывается сотни тысяч таких компьютеров. Пока владельцы Rustock на свободе, у них остается возможность создать новый ботнет - и не исключено, что из тех же машин, которые входили в отключенную бот-сеть.

Сразу после закрытия командных центров Rustock злоумышленники не предпринимали активных действий по созданию нового ботнета. По данным "Лаборатории Касперского", в течение двух недель (с 16 марта до конца месяца) не было обнаружено ни одного нового загрузчика, устанавливающего Rustock на компьютеры пользователей.

Жертвы GpCode

Конец квартала был ознаменован атакой новой модификации крайне опасного троянца-вымогателя GpCode, шифрующего данные на зараженном компьютере и требующего выкуп за расшифровку.

Новые модификации шифровальщика были впервые обнаруженные в самом конце 2010 года. В отличие от предыдущих модификаций, удалявших зашифрованные файлы, новые варианты GpCode перезаписывают файлы шифрованными данными. Если удаленные зашифрованные файлы можно восстановить с помощью специальных программ, то перезаписанные файлы, не зная закрытого ключа шифрования, восстановить невозможно. Ситуация еще больше осложняется тем, что обновленный GpCode для шифрования файлов использует криптостойкие алгоритмы AES c длиной ключа 256 бит и RSA с длиной ключа 1024 бит. На сегодняшний день расшифровка данных, зашифрованных с использованием этих алгоритмов, по открытому шифротексту (а это все, что остается на компьютере жертвы) в приемлемое время невозможна.

Для заражения компьютеров пользователей злоумышленники стали использовать drive-by загрузки. Чтобы заманить потенциальных жертв на зараженные сайты использовался пойзонинг поисковых запросов. Пользователь мог попасть на вредоносный сайт, если его запрос в поисковой системе был связан с кулинарией. Заметим, что все сайты, с которых велись атаки, были зарегистрированы на бесплатных хостингах am.ae, cx.cc, gv.vg и т.п. Для маскировки злоумышленники зарегистрировали и использовали в атаке подходящие к теме запроса доменные имена, такие как "delicate-grill.ae.am", "generalcook.gv.vg", "warmblueberry.cx.cc", "full-bread.ae.am".

Жертвами троянца в первую очередь стали жители Европы и постсоветской территории. Случаи заражения были зафиксированы в Германии, России, Польше, Франции, Нидерландах, Казахстане, на Украине и в ряде других стран. Выкуп за расшифровку данных злоумышленники требовали перевести через систему электронных денег Ukash, которая действует на территории всех этих стран.

Атака проводилась в течение всего нескольких часов и ее целью были домашние пользователи. Без применения современных техник противодействия зловредам за такой короткий промежуток времени невозможно создать сигнатуры и доставить их на компьютеры. Благо пользователи "Лаборатории Касперского" получили защиту очень оперативно в виде облачных UDS-сигнатур (Urgent Detection System).

Короткий период распространения зловреда означает, что автор троянца GpCode не стремился к массовому заражению компьютеров пользователей. Это можно объяснить тем, что массовое заражение компьютеров вызовет у правоохранительных органов разных стран повышенный интерес к персоне автора, что явно не входит в интересы злоумышленников. Поэтому дальнейшие атаки троянца-шифровальщика, скорее всего, тоже будут точечными.

Статистика

Ниже мы рассмотрим статистику, полученную в результате работы различных компонентов защиты от вредоносных программ. Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN). Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов "Лаборатории Касперского" из 213 стран мира.

Угрозы в интернете

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносного кода с зараженной веб-страницы. Зараженными могут быть сайты, специально созданные злоумышленниками, веб-ресурсы, контент которых создается пользователями (например, форумы), и взломанные легитимные ресурсы.

Детектируемые объекты в интернете

В первом квартале 2011 года было отражено 254932299 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира.

TOP 20 детектируемых объектов в интернете

| Место | Название | % от всех атак* |

| 1 | Blocked | 66,16% |

| 2 | Trojan,Script,Iframer | 20,43% |

| 3 | Exploit,Script,Generic | 14,68% |

| 4 | Trojan,Win32,Generic | 9,59% |

| 5 | Trojan,Script,Generic | 8,91% |

| 6 | Trojan-Downloader,Script,Generic | 8,12% |

| 7 | AdWare,Win32,HotBar,dh | 3,40% |

| 8 | AdWare,Win32,FunWeb,gq | 3,26% |

| 9 | Trojan,HTML,Iframe,dl | 2,16% |

| 10 | Exploit,JS,Pdfka,ddt | 1,82% |

| 11 | Exploit,HTML,CVE-2010-1885,ad | 1,73% |

| 12 | Hoax,Win32,ArchSMS,pxm | 1,59% |

| 13 | Trojan,JS,Popupper,aw | 1,57% |

| 14 | Hoax,Win32,ArchSMS,heur | 1,57% |

| 15 | Trojan-Downloader,Win32,Generic | 1,56% |

| 16 | Trojan-Downloader,Java,OpenConnection,cx | 1,55% |

| 17 | Trojan-Downloader,Java,OpenConnection,cg | 1,33% |

| 18 | Exploit,HTML,CVE-2010-1885,aa | 1,33% |

| 19 | Trojan-Downloader,HTML,Agent,sl | 1,24% |

| 20 | Trojan-Downloader,Java,OpenConnection,cf | 1,15% |

Данная статистика представляет собой детектирующие вердикты модуля веб-антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

Большая часть (66,16%) детектируемых в интернете объектов является ссылками из черного списка. В этот список попадают адреса веб-сайтов с различным вредоносным контентом. Все такие сайты можно разделить две большие категории. Первая - это те сайты, где активно применяются методы социальной инженерии, для того чтобы вынудить пользователя собственноручно установить вредоносную программу. Во вторую категорию попадают сайты, при посещении которых загрузка и запуск зловреда происходят незаметно для пользователя с помощью техники drive-by загрузки, основанной на использовании эксплойтов.

Места со 2-го по 6-е в рейтинге занимают различные эвристические вердикты. Чаще всего пользователи подвергались атакам скриптовых троянцев и эксплойтов. Большой процент атак троянца Trojan.Script.Iframer (2-е место в рейтинге), а также его аналога Trojan.HTML.Iframe.dl (9-е место) свидетельствует о том, что на многих легитимных сайтах присутствуют инъекции вредоносного кода в виде неотображаемых тегов "iframe", которые используются в ходе drive-by атак.

На 7-м и 8-м местах по частоте детектирования расположилось рекламное ПО HotBar.dh и FunWeb.gq, которое особенно активно распространяется в четырех странах: Соединенных Штатах (28% всех детектов HotBar.dh и FunWeb.gq), Китае (14%), Индии (6%) и Англии (4%).

В конце прошлого года троянцы семейства Trojan-Downloader.Java.OpenConnection пользовались особой популярностью у злоумышленников. В первом квартале 2011 года они оказались на последних местах в рейтинге. Троянцы используют уязвимость в Java Runtime Environment, которая позволяет злоумышленникам миновать среду виртуализации и вызвать системные функции Java. Уязвимым является ПО Java Runtime Environment до 18-го обновления 6-й версии. Так как для борьбы с эксплуатацией уязвимостей в интерпретируемых языках используется большое количество различных функций, атакам эксплойтов подвергаются не программы, написанные на этих языках, а сами виртуальные машины.

Примечательно, что сразу две позиции в рейтинге (12-е и 14-е места) занимают программы, детектируемые как Hoax.Win32.ArchSMS. Они представляют собой архивы, для распаковки которых требуется отправить SMS на платный номер. Львиная доля случаев обнаружения этой мошеннической программы приходится на Рунет.

Страны, на ресурсах которых размещены вредоносные программы

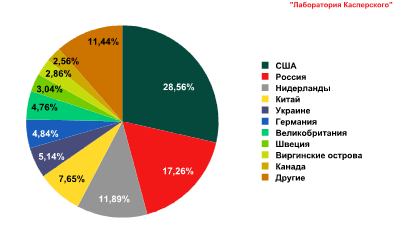

Интернет-ресурсы, которые являются источниками вредоносных программ, имеются практически в каждой стране мира. В первом квартале 89% веб-ресурсов, используемых для распространения вредоносных программ, были обнаружены в 10 странах мира. Для определения географического источника атаки использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установление географического местоположения данного IP-адреса (GEOIP).

Распределение веб-ресурсов, на которых размещены вредоносные

программы, по странам. Первый квартал 2011

По-прежнему в рейтинге стран, на территории которых были обнаружены веб-ресурсы, используемые для распространения вредоносных программ, лидируют США. В этой стране большая часть вредоносного контента расположена на взломанных легитимных сайтах. За первые три месяца 2011 года доля вредоносных хостингов в США увеличилась на 1,7%.

Наиболее заметно количество вредоносных хостингов увеличилось в России (+3,5%) и Великобритании (+2%), которые занимают 2-е и 7-е места соответственно.

Продолжается начавшееся в 2010 году уменьшение количества вредоносных площадок в Китае; доля веб-атак с территории этой страны по сравнению с четвертым кварталом 2010 года уменьшилась на 3,33%. Также уменьшается доля серверов с вредоносным контентом в Германии (-3,28%), где ведется серьезная борьба за чистоту интернета.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения через интернет, которому подвергаются компьютеры пользователей в разных странах мира, для каждой из стран мы подсчитали, насколько часто в течение квартала пользователи в этой стране сталкивались со срабатыванием веб-антивируса.

10 стран, где пользователи подвергаются наибольшему риску заражения через интернет

| Место | Страна* | % уникальных пользователей** |

| 1 | Россия | 49,63% |

| 2 | Оман | 49,57% |

| 3 | Ирак | 45,65% |

| 4 | Белоруссия | 43,84% |

| 5 | Армения | 42,42% |

| 6 | Азербайджан | 42,15% |

| 7 | Казахстан | 40,43% |

| 8 | Саудовская Аравия | 39,99% |

| 9 | Украина | 39,99% |

| 10 | Судан | 38,87% |

*При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, подвергшихся веб-атакам, от всех уникальных пользователей продуктов ЛК в стране.

В первом квартале 2011 года наибольшему риску заражения были подвержены пользователи KSN в России и Омане. Практически каждый второй пользователь (49%) в этих странах на протяжении квартала подвергался хотя бы одной атаке через интернет. При этом характер угроз в этих двух странах совершенно разный: в Омане компьютеры заражаются прежде всего для увеличения размеров зомби-сетей, в то время как в России наряду с ботами активно распространяются и мошеннические программы.

Все страны можно разбить на несколько групп.

- Группа повышенного риска. В эту группу с результатом 41-60% вошли 7 стран мира: Россия, Оман, Ирак, Белоруссия, Армения, Азербайджан и Казахстан.

- Группа риска. В эту группу с показателями 21-40% попали 87 стран.

- Группа самых безопасных при серфинге в интернете стран. В эту группу в первом квартале 2011 года вошли 33 страны с показателями 13-20%. Меньше всего процент пользователей, атакованных при просмотре страниц в интернете, в Японии, Германии, Сербии, Чехии и Люксембурге.

Локальные угрозы

Все статистические данные в этой главе получены на основе работы on-access-scanner.

Детектируемые объекты, обнаруженные на компьютерах пользователей

В первом квартале 2011 года наши антивирусные решения успешно заблокировали 412 790 509 попыток локального заражения на компьютерах пользователей, участвующих в Kaspersky Security Network.

Всего в данных инцидентах было зафиксировано 1987044 разных вредоносных и потенциально нежелательных программ. В их число попадают, в частности, объекты, которые проникли на компьютеры не через Web, почту или сетевые порты - например, по локальной сети или через съемные накопители.

Детектируемые объекты, обнаруженные на компьютерах пользователей: TOP 20

| Место | Название | % уникальных пользователей* |

| 1 | DangerousObject.Multi.Generic | 29,59% |

| 2 | Trojan.Win32.Generic | 24,70% |

| 3 | Net-Worm.Win32.Kido.ir | 14,72% |

| 4 | Virus.Win32.Sality.aa | 6,43% |

| 5 | Virus.Win32.Sality.bh | 4,70% |

| 6 | Net-Worm.Win32.Kido.ih | 4,68% |

| 7 | Hoax.Win32.Screensaver.b | 4,48% |

| 8 | HackTool.Win32.Kiser.zv | 4,43% |

| 9 | Hoax.Win32.ArchSMS.heur | 4,08% |

| 10 | Worm.Win32.Generic | 3,36% |

| 11 | Trojan.JS.Agent.bhr | 3,32% |

| 12 | AdWare.Win32.HotBar.dh | 3,28% |

| 13 | Packed.Win32.Katusha.o | 2,99% |

| 14 | Hoax.Win32.ArchSMS.pxm | 2,91% |

| 15 | Trojan.Script.Iframer | 2,80% |

| 16 | Worm.Win32.FlyStudio.cu | 2,74% |

| 17 | HackTool.Win32.Kiser.il | 2,50% |

| 18 | Trojan-Downloader.Win32.Geral.cnh | 2,11% |

| 19 | Trojan-Downloader.Win32.VB.eql | 2,04% |

| 20 | Trojan.Win32.Starter.yy | 1,95% |

Данная статистика представляет собой детектирующие вердикты модуля антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Процент уникальных пользователей, на компьютерах которых антивирус детектировал данный объект, от всех уникальных пользователей продуктов ЛК, у которых происходило срабатывание антивируса.

Первое место в рейтинге занимают различные вредоносные программы, задетектированные с помощью "облачных" технологий. Эти технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, зато у антивирусной компании "в облаке" уже есть информация об объекте. В этом случае детектируемому объекту присваивается имя DangerousObject.Multi.Genric.

С 3-го по 6-е место в рейтинге заняли модификации известных не первый год вредоносных программ Net-Worm.Win32.Kido и Virus.Win32.Sality. Эффективные методы самораспространения, применяемые этими вредоносными программами, привели к тому, что однажды активированный механизм заражения компьютеров продолжает действовать долгое время после выпуска зловредов в "дикую природу". Судя по сложившейся ситуации, эти вредоносные программы по количеству зараженных машин еще долгое время будут оставаться в лидерах.

В этот рейтинг, как и в рейтинг по интернет-угрозам, попали описанные выше мошеннические программы, детектируемые продуктами "Лаборатории Касперского" как Hoax.Win32.ArchSMS (9-е и 14-е места).

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

В разных странах мы посчитали процент пользователей KSN, на компьютерах которых были заблокированы попытки локального заражения. Полученные цифры отражают среднюю зараженность компьютеров в той или иной стране мира.

TOP 10 стран по уровню зараженности компьютеров

| Место | Страна* | % уникальных пользователей** |

| 1 | Судан | 69,86% |

| 2 | Бангладеш | 64,33% |

| 3 | Ирак | 62,15% |

| 4 | Руанда | 57,28% |

| 5 | Непал | 55,85% |

| 6 | Танзания | 55,11% |

| 7 | Афганистан | 54,78% |

| 8 | Ангола | 53,63% |

| 9 | Уганда | 53,48% |

| 10 | Оман | 53,16% |

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч). ** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от всех уникальных пользователей продуктов ЛК в стране.

В десятку стран, в которых пользовательские компьютеры подвергаются наибольшему риску локального заражения, вошли исключительно страны Азии и Африки. Уровень компьютеризации в этих регионах растет стремительно. Увы, за этим ростом не поспевает уровень компьютерной грамотности населения, чем и обусловлены высокие показатели зараженности компьютеров пользователей - более 50%. Например, в Судане (1-е место в рейтинге) вредоносные программы были обнаружены на двух из каждых трех компьютеров, подключенных к KSN. Напомним, что эта страна занимает также десятую строчку рейтинга стран по риску заражения компьютеров через интернет.

В случае с локальными заражениями мы можем сгруппировать все страны по уровню зараженности.

- Максимальный уровень заражения (более 60%): Судан, Бенгладеш и Ирак.

- Высокий уровень заражения (41-60%): 48 стран мира, в том числе Индия, Индонезия, Филлипины, Тайланд, Россия, Украина, Казахстан.

- Средний уровень заражения (21-40%): 55 стран, в том числе Китай, Бразилия, Эквадор, Аргентина, Турция, Испания, Португалия, Польша.

- Наименьший уровень заражения: 24 страны мира.

В пятерку стран, самых безопасных по уровню локального заражения, попали:

| Место | Страна | % уникальных пользователей |

| 1 | Япония | 6,30% |

| 2 | Германия | 9,20% |

| 3 | Швейцария | 9,60% |

| 4 | Люксембург | 10,20% |

| 5 | Дания | 11,10% |

Интересный факт - вторая и третья группы большей частью состоят из развивающихся стран, в то время как четвертая группа состоит, в основном, из развитых стран мира, таких как Австрия, Англия, Германия, США, Франция и Япония.

Уязвимости

В первом квартале 2011 года на компьютерах пользователей было обнаружено 28 752 203 уязвимых приложений и файлов.

ТОП 10 уязвимостей, обнаруженных на компьютерах пользователей, представлен в таблице ниже.

| № | Secunia ID уникальный идентификатор уязвимости |

Название уязвимости и ссылка на ее описание |

Возмож- ности, которые дает использование уязвимости злоумы- шленникам |

Процент пользо- вателей, у которых была обнаружена уязвимость |

Дата публи- кации |

Уро- вень опас- ности уязви- мости |

| 1 | SA 38805 | Adobe Reader / Acrobat SING "uniqueName" Buffer Overflow Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 40,78% | 08.09. 2010 |

Extremely Critical |

| 2 | SA 37255 | Adobe Flash Player Multiple Vulnerabilities | "получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Exposure of sensitive information обход системы безопасности" | 31,32% | 28.10. 2010 |

Extremely Critical |

| 3 | SA 35377 | Adobe Flash Player Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 24,23% | 09.02. 2011 |

Highly Critical |

| 4 | SA 38547 | Sun Java JDK / JRE / SDK Multiple Vulnerabilities | "получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя DoS Exposure of sensitive information Manipulation of Data" |

23,71% | 09.02. 2011 |

"Highly Critical " |

| 5 | SA 31744 | Sun Java JDK / JRE / SDK Multiple Vulnerabilities | "получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя DoS Exposure of sensitive information Manipulation of Data Обход системы безопасности" |

21,62% | 13.10. 2010 |

"Highly Critical " |

| 6 | SA 34572 | Apple QuickTime Multiple Vulnerabilities | "получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя Exposure of sensitive information Manipulation of Data" |

12,16% | 11.11. 2010 |

"Highly Critical " |

| 7 | SA 39272 | Winamp MIDI Timestamp Parsing Buffer Overflow Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 9,40% | 07.12. 2010 |

"Highly Critical " |

| 8 | SA 29320 | Microsoft Office OneNote URI Handling Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 9,05% | 09.01. 2007 |

"Highly Critical " |

| 9 | SA 39375 | Adobe Shockwave Player Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 8,78% | 03.11. 2010 |

"Highly Critical " |

| 10 | SA 37690 | Adobe Reader / Acrobat Multiple Vulnerabilities | "получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя XSS" | 8,18% | 14.04. 2010 |

"Highly Critical " |

На протяжении последнего года бОльшую часть рейтинга составляли уязвимости в продуктах Microsoft. Особенностью рейтинга первого квартала 2011 года стало присутствие в нем всего одной уязвимости в продукте от Microsoft (8-е место). Чаще всего на компьютерах обнаруживались уязвимости в продуктах Adobe, которые заняли 5 строчек рейтинга, включая две первые. 4-е и 5-е места в рейтинге заняли уязвимости в виртуальной машине Java. В TOP 10 попали и по одной уязвимости в популярных медиа-плеерах Apple QuickTime (6-е место) и Winamp (7-е место).

Все уязвимости, которые попали в TOP10, позволяют злоумышленникам получить полный доступ к системе. В принципе, при наличии полного доступа к системе остальные возможности, которые дают уязвимости, уходят далеко на второй план.

Заключение

Основная тенденция первого квартала 2011 года - увеличение количества атак на различные организации. Причем речь идет не только о традиционных DDoS-атаках, которые на какое-то время выводят из строя сервисы компаний, но и о проникновении на корпоративные серверы с целью кражи информации. Эти последние можно разделить на две большие группы.

Целью атак, входящих в первую группу, является продажа информации, украденной с серверов компаний. Важно учесть, что в результате атак в руки злоумышленников часто попадают персональные данные клиентов пострадавшей организации. Эта информация в дальнейшем может быть использована, в том числе для проведения целевых атак на компании, в которых работают эти самые клиенты.

Вторая группа атак, как правило, носит протестный характер. Такие атаки не связаны с личным обогащением атакующих и, в конечном счете, преследуют одну цель - пошатнуть авторитет атакованной организации и бросить тень на ее репутацию.

По нашим статистическим данным, собранным с компьютеров, входящих в KSN, наибольшему риску заражения - как локального, так и через веб - подвергаются пользователи в развивающихся странах. Причем в случае локального заражения группы максимального риска (локальные угрозы заблокированы более чем на 60% компьютеров пользователей "Лаборатории Касперского" в этой стране) и высокого риска (40-60%) полностью состоят из развивающихся стран. Уровень компьютеризации в этих странах растет очень быстро, чего нельзя сказать об уровне компьютерной грамотности населения. Однако атакам самых технологичных на сегодняшний день троянцев (TDSS, Sinowal, Zbot и т.п.) подвергаются в первую очередь пользователи из развитых стран, таких как СШA, Германия, Англия, Италия, Франция и Испания. Охотников за чужими деньгами интересуют кошельки пользователей именно в этих странах.

По данным IDC, за четвертый квартал 2010 г. поставки смартфонов уже превысили поставки персональных компьютеров. На этом фоне растущая популярность Android OS на рынке мобильных устройств вскоре может привести к ситуации, аналогичной той, которая уже сложилась с PC. Преобладание Android OS позволит вирусописателям не распылять свои силы и сосредоточиться на написании зловредов преимущественно для одной платформы.

Актуальность защиты мобильных устройств последнее время очень сильно возросла. При этом наиболее заинтересованными в защите оказываются не столько сами пользователи, сколько их работодатели. Проблема в том, что сотрудники фирм используют личные мобильные устройства для хранения и передачи ценной рабочей информации, не слишком беспокоясь о защите этих устройств.

Активный рост популярности социальных сетей, блогов, торрентов, Youtube и Twitter ведет к изменению цифрового ландшафта. Эти сервисы обеспечивают высокую скорость распространения данных и их доступность в каждом уголке мира. Информации, появляющейся в блогах пользователей, люди зачастую доверяют не меньше, чем официальным СМИ. На популярность такого рода ресурсов уже обратили внимание киберпреступники. Поэтому в дальнейшем стоит ожидать увеличения количества атак через эти сервисы и на эти сервисы.